De 10 mest latterlige Geek Movie Myths, der viste sig at være sande

Hollywood forstår ikke teknologi og "hacking." Det er hvad vi troede, alligevel. Men mange af de latterlige ting, vi har set i film, viste sig at være helt sande.

Vi lo af mange af disse myter, da vi så dem i film. "Tro ikke, hvad du ser på tv," fortalte vi folk. Boy, var vi forkert.

NSA Spionere på Alle

Et af de ældste temaer er en regering, der kender alle og ser alt. Hvis helten har brug for nogle oplysninger for at stoppe et plot, kan de få fat i en tilsyneladende uendelig mængde information i realtid for at finde skurken, afgøre, hvem de kommunikerer med og derefter spore dem i realtid. Alternativt bliver den all-seeing statsovervågningstilstand ofte portrætteret som en skurk.

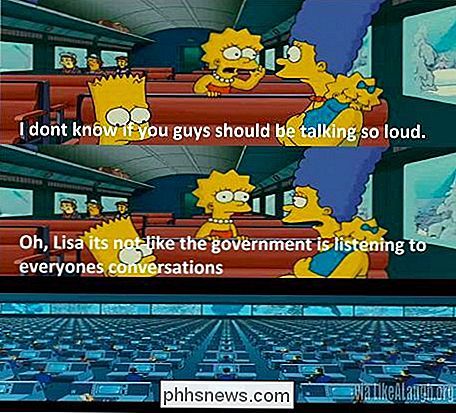

Vi alle scoffed på dette, men meget af det ser ud til at være sandt. NSA (og andre landes efterretningstjenester) overvåger internettrafik og telefonopkald, opbygger enorme databaser, de kan søge. Den scene hvor helten smadrer ind i en massiv database, der giver dem al den information, de har brug for - ja, det er mere sandt, end vi nogensinde kunne forestille os. Hej, selv The Simpsons nævnte dette i 2007's The Simpsons Movie!

Billedkredit: Ukendt på imgur

Din placering kan spores

Mobiltelefoner kan spores ved at triangulere deres relative signalstyrker mellem tre nærliggende celletårne, vi ved det. Men den amerikanske regering er gået til endnu større længder. De har placeret falske cellulære tårne på små fly og fløjet over byområder, aflytning af kommunikation mellem en mistænktes mobiltelefon og det virkelige celtårn for at bestemme nogens nøjagtige placering uden at skulle behøve en mobilbærer til hjælp. (Kilde)

Ja, den scene hvor en helt styrer et fly og flyver over et byområde, stirrer på et kort, da de sporer en mistænktes nøjagtige placering på en eller anden måde - det er sandt også.

Webkamera hijacking

Webcams kan være skræmmende. De giver en måde for en usynlig angriber at se os langt fra. De kan blive brugt af et snoet tankegang til at udnytte en person og kræve, at nogen striper til webcam eller deres hemmeligheder eller private fotografier, vil blive sendt til familiemedlemmer eller offentligheden. Eller et webcam kan simpelthen fungere som en bekvem måde for en person at snuble på et ellers sikkert område.

Webkamera kapring er bestemt også rigtig. Der er et helt fællesskab af snoet sind ved hjælp af RAT (Remote Access Tool) software til at spionere på folk, i håb om at få et glimt af dem klædning, og forsøger at manipulere dem til stripping for kameraet. (Kilde) Det Forenede Kongeriges GHCQ Intelligence Agency fangede millioner af Yahoo! webcam billeder, herunder mange pornografiske. (Kilde)

Hacking trafiklys og kameraer

Skær til den dramatiske chase scene. Vores helte efterfølger efter en dygtig hacker. Eller vores helte skal bruge deres hacking færdigheder til at indhente skurken. På nogen måde manipulerer nogen trafikkameraerne, så de bliver grønne, når de skal køre igennem og røde, når deres forfølgere skal køre igennem. Eller vores helte hacker ind i trafikkameraet for at spionere på andres bevægelser gennem en by. Eller endnu værre, en by er overtaget af en overvåger, der vender alle trafiklysene grønt for at forårsage kaos, mens man broder maniacally.

Det giver en dramatisk scene, men det er dumt - eller er det? Det viser sig, at hacking trafiklys og deres kameraer er ofte trivielle. Forskere har fundet ud af, at mange trafiklys er forbundet med åbne Wi-Fi-netværk og bruger standardadgangskoder. (Kilde)

2003's Italian Job har et karakteristiske "hacking" trafiklys, der drejer alle lys i et kryds og grønt for at skabe trafikpropper.

Darknet Drug Rings, Arms Trafficking og Hitmen

RELATED: Hvad er Bitcoin, og hvordan virker det?

Der er en hemmelig del af internettet, hvor de kriminelle lurer, under det skinnende ydre, som vores opstandige borgere går over hver dag. Du kan få noget her, til en pris. Enhver form for ulovligt stof du ønsker, stjålet kreditkortnumre, falske identifikationsdokumenter, ulovlige våben og professionelle hitmænd til udlejning.

Meget af dette er sandt takket være "darknet" - Tor skjulte tjenester, for eksempel. Det er blevet mere offentlig viden takket være silkevejets buste, men andre steder er spredt op. Selvfølgelig er der ingen garanti alle disse ting er faktisk legitime. Når Silk Road's "Dread Pirate Roberts" forsøgte at ansætte hitmen og betale dem i BitCoin, synes han at have ansat både en person, der tog pengene og forsvandt, samt politiet, der brugte det til at bygge en sag mod ham. Der er intet bevis på, at de hundrede tusinder af dollars i BitCoin, han brugte, faktisk fik nogen dræbt, så måske er denne kriminelle mastermind ikke så klog som han troede at han var. (Kilde)

Hacking Sikkerhedskameraer og Sikkerhedssystemer

Vores helte - eller skurke - skal bryde ind på et sikkert sted. For at udvide det, hakker de sikkerhedskameraerne og undersøger stedets sikkerhed, bemærker antallet af vagter, deres patruljer og andre sikkerhedsfunktioner, de skal omgå.

Det er praktisk, men også ikke for svært. Mange IP-sikkerhedskameraer har en horisontalt svag sikkerhed og kan trives hacket. Du kan endda finde websteder, der indeholder en liste over offentligt udsatte sikkerhedskameraer, du scanner snoop på dig selv. (Kilde)

Som mange andre produkter har sikkerhedssystemerne selv ofte forfærdelig svag sikkerhed, så de kan lukkes eller fastgøres, hvis nogen sætter anstrengelsen i.

Hacking pengeautomater til kontanter

RELATERET: Hvordan kreditkort skimmers arbejde, og hvordan man kan spot dem

pengeautomater er et godt hacking mål. Hvis nogen har brug for nogle penge, kan de simpelthen hacke en pengeautomat for at få det. Mens pengeautomat ikke kan begynde at skyde regninger overalt på gaden som det kunne i filmene, har vi også set en række ATM hacks springing up. De mest fodgængere af dem involverer vedhæftning af en magnetstriplader og kamera til selve maskinen at "skumme" folks ATM-kort legitimationsoplysninger, men der er angreb, som virker direkte ved at hackere ATM'ens software. (Kilde)

Denne ene vises så langt tilbage som 1991's Terminator 2, hvor John Connor jacks en enhed i en pengeautomat og får den til at dispensere nogle gratis kontanter.

Sikkerhed bagdøre i krypteringsprotokoller

RELATERET: Her er hvorfor Windows 8.1's kryptering ikke ser ud til at skræmme FBI

"Det er ikke godt, herre - han snakker ikke. Vi bryder aldrig krypteringen på harddisken. "Det er en linje, der kan tælles, før en smart regering hacker taler op og siger, at det ikke er noget problem. Regeringen har trods alt en bagdør i krypteringen og kan knække den. Det er bare en dramatisk version af en mulig scene - i virkeligheden manifesterer det sig som regel, at regeringen er i stand til at knække enhver kryptering, den ønsker, bare fordi.

Vi har nu set bagdøre indsat i krypteringssystemer i den virkelige verden. NSA manipulerede NIST til at indsætte en bagdør i Dual_EC_DRBG krypteringsstandarden, som blev anbefalet af den amerikanske regering. (Kilde) NSA betalte derefter $ 10 millioner til RSA Security i en hemmelig aftale, og denne kompromitterede krypteringsstandard blev derefter brugt som standard i deres BSAFE-bibliotek. (Source) Og det er bare en bagdør, vi ved om.

Windows 8.1's standard "enheds kryptering" går ud af sin måde at aflevere en genoprettelsesnøgle til Microsoft, så regeringen kunne få det fra dem. Backdoors kan også se ud som denne i Windows, som giver nogle praktiske funktioner til Windows-brugere, adgang til den amerikanske regering, og troværdighed for Microsoft.

Hotel Nøglekort kan nemt Hackes

Har nogen lyst til at komme ind et hotelværelse? Intet problem! Hotelværelse låse bliver nemt kapret takket være deres kortlæsere. Du skal bare åbne låsen, gøre noget med ledningerne, og du er i.

Den, der opfandt denne myte, brugte sandsynligvis ikke meget tid på at tænke på det, men det er muligt. Med en smule billig hardware og et par sekunder kunne en angriber åbne samlingen udenfor låsen, tilslut hardware til en åben port, læse dekrypteringsnøglen fra hukommelsen og åbne låsen. Millioner af hotelværelse låse rundt i verden er sårbare over for dette. (Kilde)

Onity, firmaet, der fremstillede låsene, vil give hoteller en hætte til at sætte over porten og skruerne, der gør montering sværere at skrue af. Men hoteller vil ikke rette op på dette, og Onity ønsker ikke at give udskiftningslåse gratis, så mange låse bliver aldrig rettet. (Kilde)

Adgangskoder kan nemt hakkes

RELATERET: Hvordan angriberne faktisk "Hack-konti" online og hvordan man beskytter dig selv

Adgangskoder er aldrig for meget af en hindring i filmene. Enten en smart person sætter sig ned og forsøger at gætte en persons adgangskode, eller de tilslutter noget og hurtigt springer deres kodeord.

Mange adgangskoder er forfærdelige, så prøver kombinationer som "adgangskode", "letmein", et barns navn, et kæledyrs navn, ægtefælles fødselsdag og andre indlysende bits af data vil ofte give dig lykke til en persons adgangskode. Og hvis du genbruger samme adgangskode på flere steder, har angriberne sandsynligvis allerede loginoplysninger til dine konti.

Hvis du får adgang til en adgangskode database, så du kan udføre et brutalt kraftangreb mod det, er det ofte Hurtigt at gætte adgangskoden takket være lister, der indeholder indlysende, almindelige adgangskoder. Regnbordsborde sætter også fart på dette, og tilbyder prækomputerede hash'er, der giver dig mulighed for hurtigt at identificere almindelige adgangskoder uden at bruge meget computerkraft. (Kilde)

Disse er langt fra de eneste myter, der viste sig at være sande. Hvis der er en fælles tråd her, er det at sikkerhed (og privatlivets fred) ofte er en eftertanke i den virkelige verden, og den teknologi, vi bruger, er aldrig så sikker som vi gerne vil have det. Da vi opkræver mere og mere sammenhængende enheder takket være "The Things of Internet", skal vi tage sikkerhed meget mere alvorligt.

Billedkredit: Kenneth Lu på Flickr, Aleksander Markin på Flickr, Sean McGrath på Flickr, Skattekreditter på Flickr, NSA

Sådan opgraderer du din eksisterende harddisk i løbet af en time

Hvis du har overvåget de faldende priser på rummelige solid state-drev, men afskrækker en opgradering, fordi du ikke vil have besvær med at geninstallere alt, vi er her for at hjælpe. Læs videre, da vi viser dig, hvordan du klonrer din gamle HDD på en ny harddisk og får hele dit system til at køre i løbet af en time; ingen geninstallation af Windows og alle dine apps nødvendige.

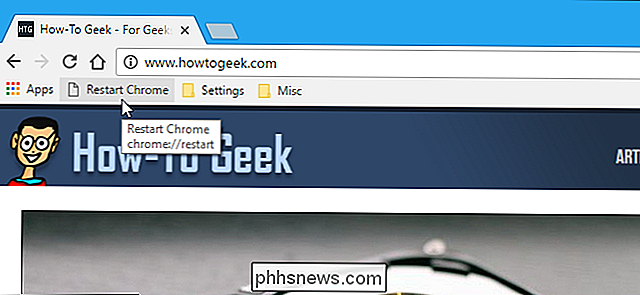

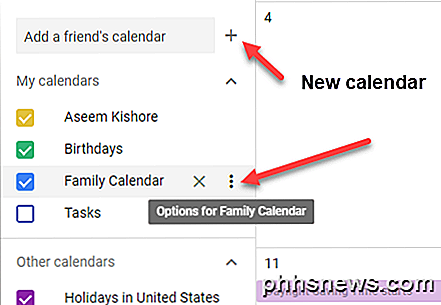

Sådan deles en Google Kalender

Google Kalender er en god app. Jeg kan få adgang til den fra enhver computer, synkronisere den til min smartphone, synkronisere den til min desktop e-mail-app og meget mere. Det er nemt at bruge og har masser af funktioner. En af de flotte funktioner, jeg kun har brugt for nylig, er at dele en Google-kalender.