Hvad er kryptering, og hvordan virker det?

I dagens udgave af HTG Explains giver vi dig en kort historie om kryptering, hvordan det virker, og nogle eksempler på forskellige typer krypteringsværker sikker på at du også tjekker den forrige udgave, hvor vi forklarede, hvorfor så mange geeks hader Internet Explorer.

Billede af

xkcd , selvfølgelig. De første dage af kryptering

De gamle grækere brugte Et værktøj kaldet en Scytale, der hjælper med at kryptere deres meddelelser hurtigere ved hjælp af en transpositionskryptering. De ville simpelthen pakke strimlen af pergament rundt om cylinderen, skrive meddelelsen ud, og derefter, når afviklingen ikke ville give mening.

Denne krypteringsmetode kan selvfølgelig være let let brudt, men det er et af de første eksempler på kryptering, der rent faktisk anvendes i den virkelige verden.

Julius Caesar brugte en noget lignende metode i sin tid ved at skifte hvert bogstav i alfabetet til højre eller efterladt af en række stillinger-en krypteringsteknik ue kendt som kejsers ciffer. Hvis du f.eks. Bruger nedenstående eksempelkifferifikation, skriver du "GEEK" som "JHHN".

Almindelig: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cipher: DEFGHIJKLMNOPQRSTUVWXYZABC

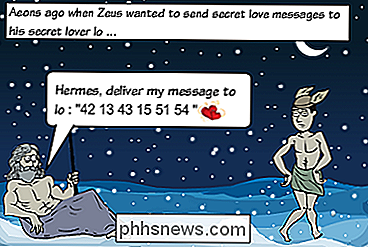

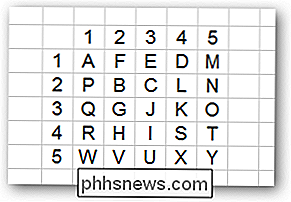

Da kun den tilsigtede modtageren af beskeden kendte, ville det være Det er vanskeligt for den næste person at afkode beskeden, som ville virke som gibberish, men den person, der havde krypteringen, kunne nemt afkode og læse den.Andre enkle krypteringscifre som Polybius-firkanten brugte en polyalfabetisk kryptering, der opregnede hvert brev med de tilsvarende numeriske positioner på tværs af toppen og siden for at fortælle, hvor bogstavets position var.

Brug en tabel som den ovenstående du ville skrive bogstavet "G" som "23" eller "GEEK" som "23 31 31 43 ".

Enigma Machine

Under anden verdenskrig brugte tyskerne Enigma-maskine til at passere krypterede transmissioner frem og tilbage, hvilket tog år før polerne kunne knække budskaberne og give løsningen til Allierede styrker, som var instrum ental til deres sejr.

Historien om moderne kryptering

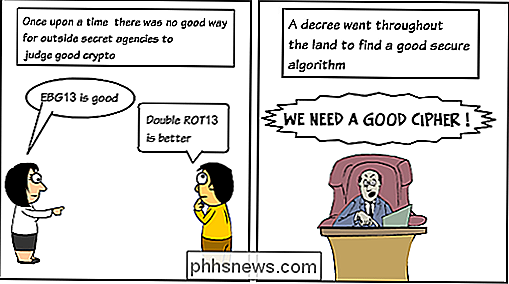

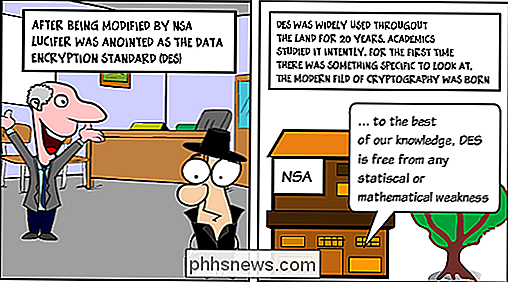

Lad os se det: moderne krypteringsteknikker kan være et yderst kedeligt emne, så i stedet for blot at forklare dem med ord har vi samlet en tegneserie, der snakker om Krypteringens historie, inspireret af Jeff Mosers stavefigur guide til AES. Bemærk: Vi kan tydeligvis ikke formidle alt om krypteringens historie i en tegneserie.

Tilbage i disse dage har folk ikke en god krypteringsmetode til sikre deres elektroniske kommunikation. Lucifer er navnet på flere af de tidligste civile blok-cifre, udviklet af Horst Feistel og hans kolleger hos IBM.

Datakrypteringsstandarden (DES) er en blokcipher (en form for delt hemmelig kryptering), som blev valgt af National Bureau of Standards som en officiel forbundsinformationsprocesstandard (FIPS) for USA i 1976, og som siden efter har haft stor udbredt anvendelse internationalt.

Bekymringer om sikkerhed og relativt langsom drift af DES i software motiverede forskere til at foreslå en række alternative blok-cipher designs, der begyndte at fremkomme i slutningen af 1980'erne og begyndelsen af 1990'erne. Eksempler er RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 og FEAL

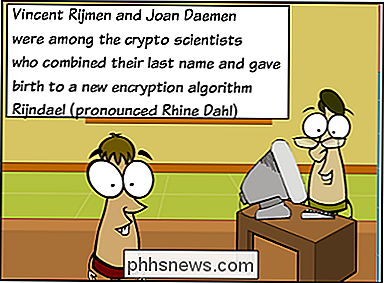

Rijndael krypteringsalgoritme blev vedtaget af den amerikanske regering som standard symmetrisk nøgle kryptering eller Advanced Encryption Standard (AES). AES blev annonceret af National Institute of Standards and Technology (NIST) som US FIPS PUB 197 (FIPS 197) den 26. november 2001 efter en 5-årig standardiseringsproces, hvor femten konkurrerende designs blev præsenteret og evalueret, før Rijndael blev valgt som den mest passende krypteringsalgoritme.

Krypteringsalgoritme Performance

Der findes mange krypteringsalgoritmer, og de er alle velegnede til forskellige formål. De to hovedkarakteristika, der identificerer og differentierer en krypteringsalgoritme fra en anden, er dens evne til at sikre de beskyttede data mod angreb og dens hurtighed og effektivitet ved at gøre det.

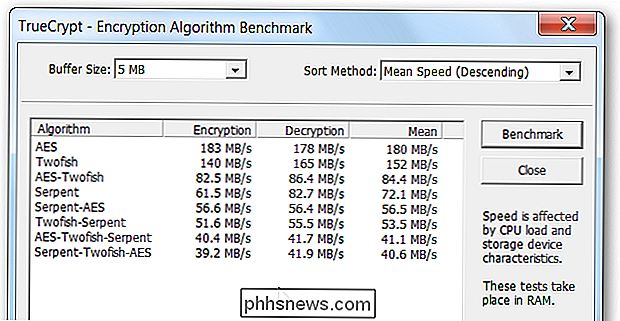

Som et godt eksempel på hastighedsforskellen mellem forskellige typer kryptering kan du bruge benchmarkingværktøjet indbygget i TrueCrypts volumenoprettelsesguide. Som du kan se er AES langt den hurtigste type stærk kryptering.

Der er både langsommere og hurtigere krypteringsmetoder, og de er alle velegnede til forskellige formål. Hvis du simpelthen forsøger at dekryptere et lille stykke data hver så ofte, har du råd til at bruge den stærkeste kryptering eller endda kryptere den to gange med forskellige typer kryptering. Hvis du har brug for fart, vil du sandsynligvis gerne gå med AES.

For mere om benchmarking af forskellige typer kryptering, skal du tjekke en rapport fra Washington University of St. Louis, hvor de gjorde masser af test på forskellige rutiner, og forklarede det hele i en meget nørdig opskrivning.

Typer af moderne kryptering

Al den fancy krypteringsalgoritme, som vi har talt om tidligere, bruges mest til to forskellige typer kryptering:

Symmetriske nøglealgoritmer

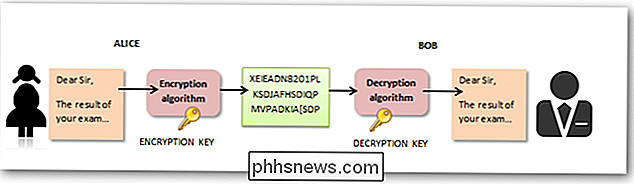

Brug relaterede eller ensartede krypteringsnøgler til både kryptering og dekryptering.

- Asymmetriske nøglealgoritmer Brug forskellige nøgler til kryptering og dekryptering. Dette kaldes normalt til offentlig nøglekryptografi.

- Symmetrisk nøglekryptering For at forklare dette koncept bruger vi posttjenesten metaforen beskrevet i Wikipedia for at forstå, hvordan symmetriske nøglealgoritmer virker.

Alice sætter hendes hemmelige besked i en kasse og låser kassen ved hjælp af en hængelås, som hun har en nøgle . Hun sender derefter kassen til Bob gennem almindelig post. Når Bob modtager boksen bruger han en identisk kopi af Alice's nøgle (som han på en eller anden måde har opnået tidligere, måske ved et ansigt til ansigt møde) for at åbne boksen og læse meddelelsen. Bob kan derefter bruge det samme hængelås til at sende sit hemmelige svar.

Symmetriske nøglealgoritmer kan opdeles i strømcifre og blokere cifre-stream-cifre krypterer bitene af meddelelsen en ad gangen, og blokere cifre tager et antal bits, ofte i blokke med 64 bit ad gangen, og krypterer dem som en enkelt enhed. Der er mange forskellige algoritmer, du kan vælge imellem. De mere populære og respekterede symmetriske algoritmer omfatter Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES og IDEA.

Asymmetrisk kryptering

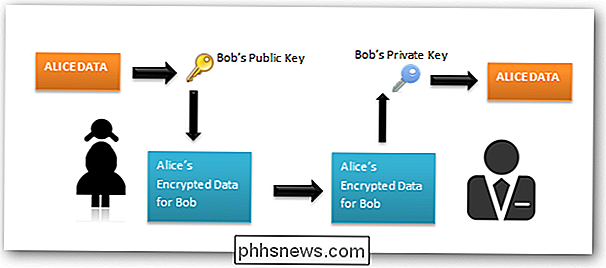

I et asymmetrisk nøglesystem, Bob og Alice har separate hængelås, i stedet for den enkelte hængelås med flere nøgler fra det symmetriske eksempel. Bemærk: Dette er selvfølgelig et meget oversimplificeret eksempel på, hvordan det virkelig virker, hvilket er meget mere kompliceret, men du får den generelle idé.

Først beder Alice Bob om at sende sit åbne hængelås til hende via almindelig post og holde sin nøgle til sig selv. Når Alice modtager det, bruger hun det til at låse en kasse indeholdende hendes besked og sender den låste kasse til Bob. Bob kan så låse boksen op med sin nøgle og læse meddelelsen fra Alice. For at svare skal Bob ligeledes få Alices åbne hængelås til at låse kassen, inden den sendes tilbage til hende.

Den kritiske fordel i et asymmetrisk nøglesystem er, at Bob og Alice aldrig behøver sende en kopi af nøglerne til hinanden. Dette forhindrer en tredjepart (måske i eksemplet, en korrupt postarbejder) fra at kopiere en nøgle, mens den er i transit, så tredjemand kan spionere på alle fremtidige meddelelser sendt mellem Alice og Bob. Hvis Bob også var skødesløs og tillod en anden at kopiere hans

nøgle, ville Alice's beskeder til Bob blive kompromitteret, men Alice's beskeder til andre ville forblive hemmelige, da de andre ville give forskellige hængelås til Alice at bruge.

Asymmetrisk kryptering bruger forskellige nøgler til kryptering og dekryptering. Meddelelsesmodtageren opretter en privat nøgle og en offentlig nøgle. Den offentlige nøgle er fordelt mellem meddelelsesafsenderne, og de bruger den offentlige nøgle til at kryptere meddelelsen. Modtageren bruger deres private nøgle til krypterede meddelelser, der er krypteret ved hjælp af modtagerens offentlige nøgle. Der er en stor fordel ved kryptering på denne måde i forhold til symmetrisk kryptering. Vi behøver aldrig at sende noget hemmeligt (som vores krypteringsnøgle eller adgangskode) over en usikker kanal. Din offentlige nøgle går ud til verden - det er ikke hemmeligt, og det behøver ikke at være. Din private nøgle kan forblive tæt og hyggelig på din pc, hvor du genererede den - den skal aldrig mailes overalt eller læses af angribere. Hvordan kryptering sikrer kommunikation på internettet

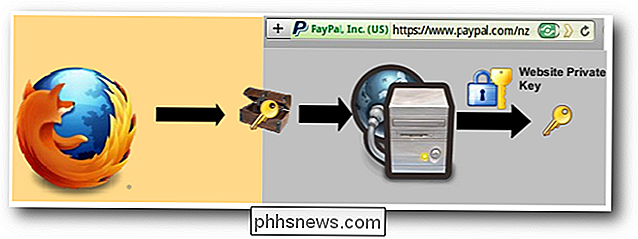

SSL-protokollen (Secure Sockets Layer) har i mange år sikret webtransaktioner ved hjælp af kryptering mellem din webbrowser og en webserver, hvilket beskytter dig mod enhver, der måtte snoope på netværket i midten.

SSL selv er begrebsmæssigt ret simpelt. Det begynder, når browseren anmoder om en sikker side (normalt //)

Webserveren sender sin offentlige nøgle med sit certifikat.

Browseren kontrollerer, at certifikatet er udstedt af en betroet part CA), at certifikatet stadig er gyldigt, og at certifikatet er relateret til den kontaktede side.

Browseren bruger derefter den offentlige nøgle til at kryptere en tilfældig symmetrisk krypteringsnøgle og sender den til serveren med den krypterede URL, der kræves som såvel som andre krypterede http-data.

Webserveren dekrypterer den symmetriske krypteringsnøgle ved hjælp af den private nøgle og bruger browserens symmetriske nøgle til at dekryptere dens URL og http-data.

Webserveren sender det ønskede html-dokument og http data krypteret med browserens symmetriske nøgle. Browser dekrypterer http-data og html-dokument ved hjælp af den symmetriske nøgle og viser oplysningerne.

Og nu kan du sikkert købe det eBay-emne, du virkelig ikke havde brug for.

Lærte du noget?

Hvis du gjort det så langt, vi er i slutningen af vores lange rejse til forståelse af kryptering og en lille smule af hvordan det virker - fra de tidlige dage af kryptering med grækerne og romerne, stigningen af lucifer og endelig hvordan SSL bruger asymmetrisk og symmetrisk kryptering for at hjælpe dig med at købe den fluffy pink bunny på eBay.

Vi er store krypterings fans her på How-To Geek, og vi har dækket mange forskellige måder at gøre ting på som:

Kom godt i gang med TrueCrypt (for at sikre dine data)

Tilføj automatisk webkryptering til Firefox

BitLocker til Go-krypterer bærbare flashdrev i Windows 7

- Sådan sikres din Linux-pc ved at kryptere harddisken

- Tilføj Krypter / dekrypter indstillinger til Windows 7 / Vista Højreklik-menu

- Kom godt i gang med TrueCrypt-drevkryptering tion på Mac OS X

- Selvfølgelig er kryptering alt for kompliceret et emne til virkelig at forklare alt. Har vi savnet noget vigtigt? Du er velkommen til at lægge viden om dine medlæsere i kommentarerne.

Sådan bruges Windows 10 Camera App

Windows 10 har en app kaldet kamera, som lader dig bruge dit webcam til at optage videoer og tage billeder. Det er absolut bedre end at skulle downloade spyware / malware-rider tredjeparts webcam optagelsessoftware. I denne artikel vil jeg gå igennem processen med at bruge appen og justere de forskellige indstillinger.

Sådan tilføjes en widget til en kontakt til startskærmen i Android

De fleste af os har kontakter, som vi kalder eller tekst ofte, og rulle eller søge gennem din lange liste over kontakter kan tage mere tid, end du måtte have. Du kan løse dette ved at tilføje en hurtigkaldsgenvej til startskærmen. Vi viser dig hvordan du gør dette på en Google-enhed og på en Samsung-enhed.