Sådan fungerer Windows Defender's nye udnyttelsesbeskyttelse (og hvordan man konfigurerer det)

Microsofts Fall Creators Update tilføjer endelig integreret brugsbeskyttelse til Windows. Du havde tidligere søgt dette i form af Microsofts EMET-værktøj. Det er nu en del af Windows Defender og er som standard aktiveret.

Sådan fungerer Windows Defender's Exploit Protection-beskyttelsen

RELATED: Hvad er nyt i Windows 10's Fall Creators Update, tilgængelig nu

Vi har længe anbefalet at bruge anti -udnyttelse software som Microsofts Enhanced Mitigation Experience Toolkit (EMET) eller den mere brugervenlige Malwarebytes Anti-Malware, som indeholder en stærk anti-udnyttelsesfunktion (blandt andet). Microsofts EMET bruges i vid udstrækning på større netværk, hvor den kan konfigureres af systemadministratorer, men den blev aldrig installeret som standard, kræver konfiguration og har en forvirrende grænseflade til gennemsnitlige brugere.

Typiske antivirusprogrammer, som Windows Defender selv, bruger virusdefinitioner og heuristik til at fange farlige programmer, før de kan køre på dit system. Anti-udnyttelsesværktøjer forhindrer faktisk mange populære angrebsteknikker i at fungere overhovedet, så de farlige programmer ikke kommer på dit system i første omgang. De aktiverer visse operativsystembeskyttelser og blokkerer almindelige hukommelsesudnyttelsesteknikker, så hvis der opdages udnyttelsesmæssig adfærd, afbryder de processen, før der sker noget dårligt. Med andre ord kan de beskytte mod mange nul-dagsangreb, før de er patched.

Men de kan potentielt forårsage kompatibilitetsproblemer, og deres indstillinger skal muligvis tilpasses til forskellige programmer. Derfor blev EMET generelt brugt på virksomhedsnetværk, hvor systemadministratorer kunne tilpasse indstillingerne og ikke på hjemme-pc'er.

Windows Defender indeholder nu mange af de samme beskyttelser, som oprindeligt blev fundet i Microsofts EMET. De er som standard aktiveret for alle, og er en del af operativsystemet. Windows Defender konfigurerer automatisk passende regler for forskellige processer, der kører på dit system. (Malwarebytes hævder stadig, at deres anti-udnyttelsesfunktion er overlegen, og vi anbefaler stadig at bruge Malwarebytes, men det er godt, at Windows Defender også har nogle af disse indbyggede nu.)

Denne funktion aktiveres automatisk, hvis du har opgraderet til Windows 10's Fall Creators Update, og EMET understøttes ikke længere. EMET kan ikke engang installeres på pc'er, der kører Fall Creators Update. Hvis du allerede har EMET installeret, vil den blive fjernet af opdateringen.

RELATED: Sådan beskyttes dine filer fra Ransomware med Windows Defender's nye "kontrolleret mappetilgang"

Windows 10's Fall Creators Update indeholder også en relateret sikkerhedsfunktion kaldet kontrolleret mappetilgang. Det er designet til at stoppe malware ved kun at tillade betroede programmer til at ændre filer i dine personlige data mapper, som Dokumenter og Billeder. Begge funktioner er en del af "Windows Defender Exploit Guard". Kontrolleret mappetilgang er dog ikke aktiveret som standard.

Sådan bekræftes udnyttelsesbeskyttelse er aktiveret

Denne funktion aktiveres automatisk for alle Windows 10-pc'er. Det kan dog også skiftes til "Audit mode", så systemadministratorer overvåger en log over, hvad Exploit Protection ville have gjort for at bekræfte, at det ikke vil medføre nogen problemer, før de aktiveres på kritiske pc'er.

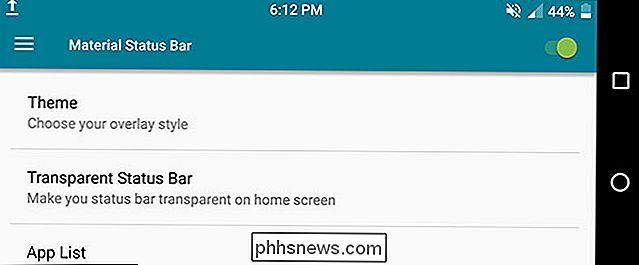

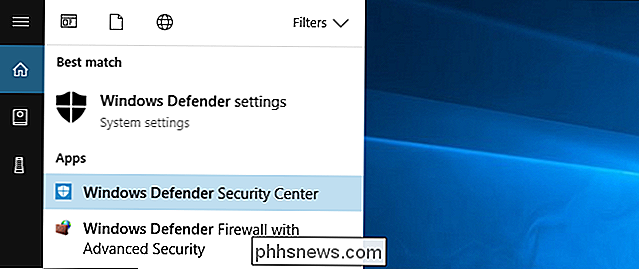

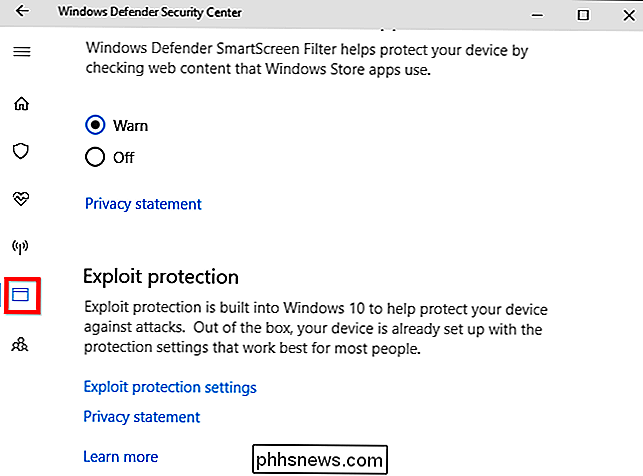

For at bekræfte, at dette funktionen er aktiveret, kan du åbne Windows Defender Security Center. Åbn din startmenu, søg efter Windows Defender og klik på genvejstasten til Windows Defender Security Center.

Klik på det vinduesformede "App & browser control" -ikon i sidepanelet. Rul ned og du får se afsnittet "Exploit protection". Det vil informere dig om, at denne funktion er aktiveret.

Hvis du ikke ser dette afsnit, har din pc sandsynligvis ikke opdateret til Fall Creators Update endnu.

Sådan konfigureres Windows Defender's Exploit Protection

Advarsel : Du vil sandsynligvis ikke konfigurere denne funktion. Windows Defender tilbyder mange tekniske muligheder, du kan tilpasse, og de fleste mennesker ved ikke, hvad de laver her. Denne funktion er konfigureret med smarte standardindstillinger, der forhindrer at forårsage problemer, og Microsoft kan opdatere sine regler over tid. Indstillingerne her synes primært at hjælpe systemadministratorer med at udvikle regler for software og rulle dem ud på et virksomhedsnetværk.

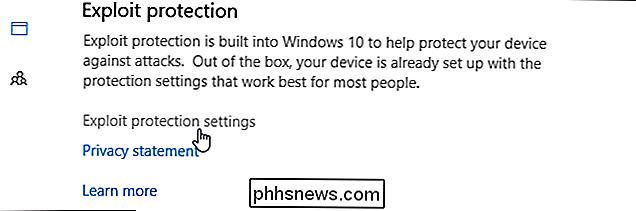

Hvis du vil konfigurere Exploit Protection, skal du gå til Windows Defender Security Center> App og browser kontrol, rul ned og klikke på "Exploit Protection Settings" under Exploit Protection.

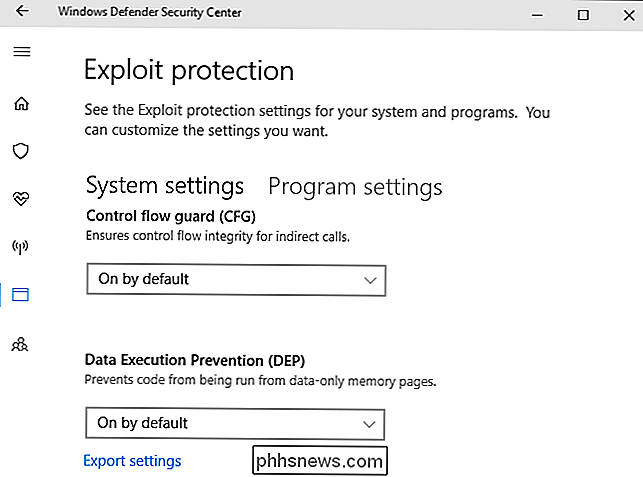

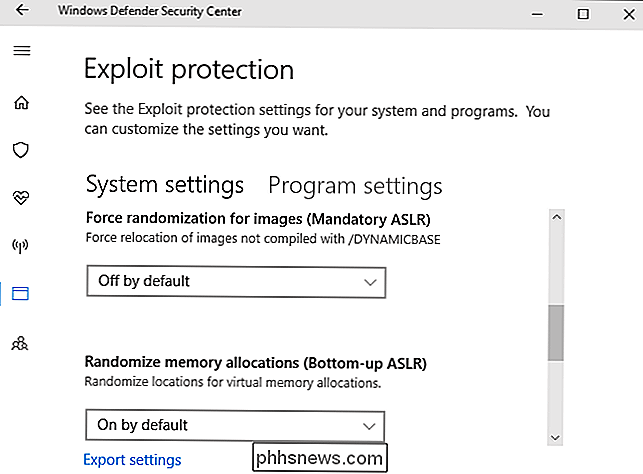

Du får se to faner her: Systemindstillinger og Program indstillinger. Systemindstillinger styrer de standardindstillinger, der bruges til alle programmer, mens Programindstillinger styrer de individuelle indstillinger, der anvendes til forskellige programmer. Programindstillinger kan med andre ord tilsidesætte systemindstillingerne til de enkelte programmer. De kan være mere restriktive eller mindre restriktive.

Nederst på skærmen kan du klikke på "Eksporter indstillinger" for at eksportere dine indstillinger som en .xml-fil, du kan importere på andre systemer. Microsofts officielle dokumentation indeholder flere oplysninger om implementering af regler med Gruppepolitik og PowerShell.

På fanen Systemindstillinger ser du følgende muligheder: Kontrolflowbeskyttelse (CFG), Forebyggelse af dataudførelse (DEP), Force-randomisering for billeder (Obligatorisk ASLR), Randomize hukommelsesallokeringer (bottom-up ASLR), validere undtagelseskæder (SEHOP) og validere heap integritet. De er alle aktiveret som standard, undtagen Force-randomisering til billeder (Obligatorisk ASLR). Det er sandsynligt, fordi Obligatorisk ASLR forårsager problemer med nogle programmer, så du kan komme ind i kompatibilitetsproblemer, hvis du aktiverer det, afhængigt af de programmer, du kører.

Igen skal du virkelig ikke røre disse muligheder, medmindre du ved hvad du er gør. Standardindstillingerne er fornuftige og vælges af en grund.

RELATED: Hvorfor 64-biters version af Windows er mere sikker

Interfacet giver en meget kort oversigt over, hvad hver mulighed gør, men du vil skal lave nogle undersøgelser, hvis du vil vide mere. Vi har tidligere forklaret, hvad DEP og ASLR gør her.

Klik på over til fanen "Programindstillinger", og du vil se en liste over forskellige programmer med brugerdefinerede indstillinger. Indstillingerne her gør det muligt at overskride de overordnede systemindstillinger. Hvis du f.eks. Vælger "iexplore.exe" i listen og klikker på "Rediger", vil du se, at reglen her kraftigt aktiverer Obligatorisk ASLR til Internet Explorer-processen, selv om den ikke er aktiveret som standard system-wide.

Du bør ikke manipulere med disse indbyggede regler for processer som runtimebroker.exe og spoolsv.exe. Microsoft tilføjede dem af en grund.

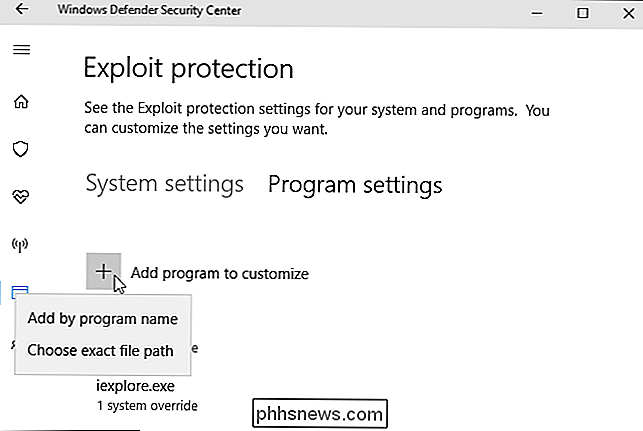

Du kan tilføje brugerdefinerede regler for individuelle programmer ved at klikke på "Tilføj program for at tilpasse". Du kan enten "Tilføj efter programnavn" eller "Vælg nøjagtig filsti", men angivelse af en nøjagtig filsti er meget mere præcis.

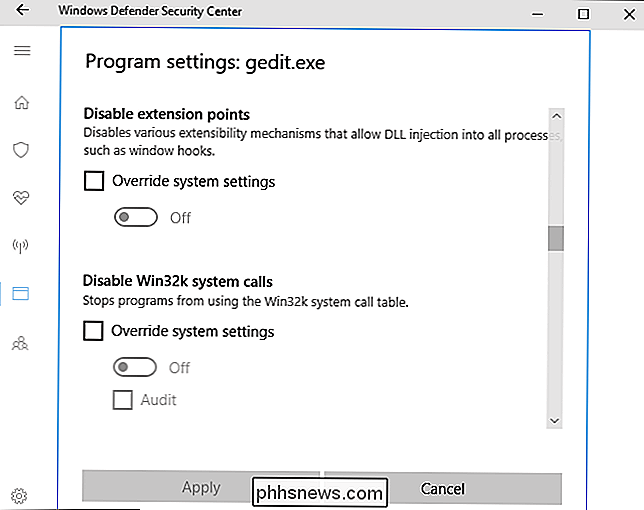

Når du har tilføjet, kan du finde en lang liste over indstillinger, som ikke vil være meningsfulde for de fleste mennesker. Den fulde liste over indstillinger, der er tilgængelige her, er: Voldelig kodebeskyttelse (ACG), Blokering af lavt integritet, Blokering af fjernbilleder, Blokering af usikre skrifttyper, Kodeintegritetsvagt, Kontrolflowbeskyttelse (CFG), Databeskyttelse (DEP) , Deaktiver Win32k-systemopkald, Tillad ikke børneprocesser, Eksportadressefiltrering (EAF), Force-randomisering til billeder (Obligatorisk ASLR), Importadressefiltrering (IAF), Randomize memory allocations (Bottom-up ASLR), Simulere udførelse (SimExec) , Validere API-påkaldelse (CallerCheck), validere undtagelseskæder (SEHOP), validere håndtagsbrug, validere heapintegritet, validere billedafhængighedsintegritet og validere stakkenpivot (StackPivot).

Igen skal du ikke røre disse valgmuligheder, medmindre du er en systemadministrator, der ønsker at låse et program, og du ved virkelig hvad du laver.

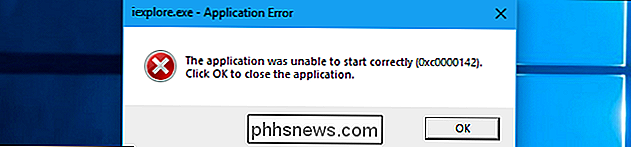

Som en test aktiverede vi alle muligheder for iexplore.exe og forsøgte at starte det. Internet Explorer viste bare en fejlmeddelelse og nægtede at starte. Vi kunne ikke engang se en Windows Defender-meddelelse, der forklarede, at Internet Explorer ikke fungerede på grund af vores indstillinger.

Ikke bare blindt forsøg på at begrænse applikationer, eller du vil medføre lignende problemer på dit system. De vil være svært at fejlfinding, hvis du ikke kan huske, at du også har ændret indstillingerne.

Hvis du stadig bruger en ældre version af Windows, som Windows 7, kan du udnytte beskyttelsesfunktioner ved at installere Microsofts EMET eller Malwarebytes. Imidlertid vil støtte til EMET stoppe den 31. juli 2018, da Microsoft ønsker at skubbe virksomheder mod Windows 10 og Windows Defender's Exploit Protection i stedet.

Hvorfor er mit internet så langsomt?

Der er mange grunde til, at din internetforbindelse muligvis vises langsomt. Det kan være et problem med dit modem eller router, Wi-Fi-signal, signalstyrke på din kabel, enheder på dit netværk, der mætter din båndbredde eller endda en langsom DNS-server. Disse fejlfindingstrin hjælper dig med at afhjælpe årsagen.

Hvad er dit kameras ISO-indstilling?

I fotografering er ISO et mål for, hvor følsomt et stykke film eller digital sensor skal lyse - jo højere ISO er den mere følsomme. Med en lav ISO skal du bruge en længere lukkertid eller en bredere blænde end du ville, hvis du bruger en høj ISO. De fleste digitale kameraer har et ISO-interval på mellem 100 og ca.