Her er hvordan en angriber kan omgå din tofaktorautentificering

Tofaktorsautentificeringssystemer er ikke så idiotsikker som de synes. En angriber har faktisk ikke brug for dit fysiske godkendelsestoken, hvis de kan narre dit telefonfirma eller den sikre tjeneste i at lade dem komme ind.

Ekstra godkendelse er altid nyttig. Selvom intet tilbyder den perfekte sikkerhed, vi alle vil have, bruger tofaktorsautentificering flere hindringer for angribere, der vil have dine ting.

Din telefonselskab er en svag link

RELATED: Sikre dig selv ved at bruge to- Trinbekræftelse på disse 16 webtjenester

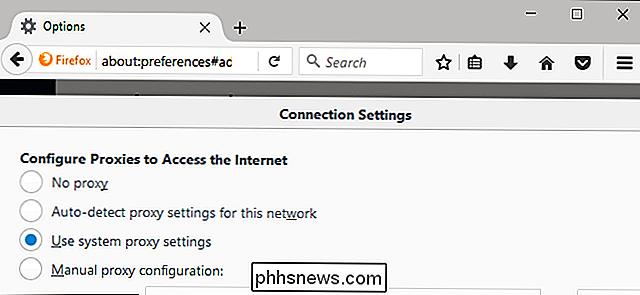

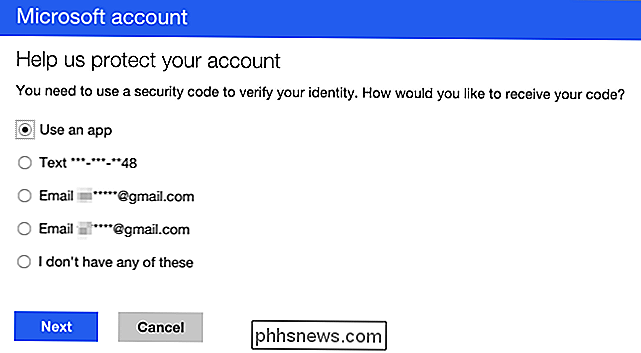

De to-trins autentificeringssystemer på mange websteder fungerer ved at sende en besked til din telefon via SMS, når nogen prøver at logge ind. Selvom du bruger en dedikeret app på din telefon til at generere koder, Der er en god chance for, at din valgmulighed tilbyder at lade folk logge ind ved at sende en SMS-kode til din telefon. Eller tjenesten kan tillade dig at fjerne tofaktors godkendelsesbeskyttelse fra din konto efter at have bekræftet, at du har adgang til et telefonnummer, du har konfigureret som et telefonnummer til gendannelse.

Dette lyder fint. Du har din mobiltelefon, og den har et telefonnummer. Det har et fysisk SIM-kort inde i det, der binder det til det telefonnummer med din mobiludbyder. Det hele virker meget fysisk. Men desværre er dit telefonnummer ikke så sikkert, som du tror.

Hvis du nogensinde har brug for at flytte et eksisterende telefonnummer til et nyt SIM-kort, efter at du har mistet din telefon eller bare hentet en ny, ved hvad du ofte kan gøre det helt over telefonen - eller måske endda online. En angriber er nødt til at ringe til din mobiltelefonfirma's kundeserviceafdeling og lade sig gøre at være dig. De skal vide, hvad dit telefonnummer er og kender nogle personlige oplysninger om dig. Disse er typer af detaljer - for eksempel kreditkortnummer, sidste fire cifre i en SSN og andre - der regelmæssigt lækker i store databaser og bruges til identitetstyveri. Angregeren kan forsøge at få dit telefonnummer flyttet til deres telefon.

Der er endnu nemmere måder. Eller, for eksempel kan de få viderestilling oprettet på telefonfirmaets ende, så indgående telefonsamtaler videresendes til deres telefon og når dem ikke.

Heck, en angriber har muligvis ikke brug for adgang til dit fulde telefonnummer . De kunne få adgang til din telefonsvarer, prøv at logge ind på hjemmesider kl. 3, og tag derefter verifikationskoderne fra din telefonsvarer. Hvor sikkert er dit telefonselskabs telefonsvarer system, præcis? Hvor sikker er din PIN-kode til telefonsvareren - har du lige angivet en? Ikke alle har! Og hvis du har det, hvor meget vil det kræve, at en hacker får din PIN-nulstilling til telefonsvarer ved at ringe til dit telefonselskab?

Med dit telefonnummer er det hele

RELATERET: Sådan undgås Få låst ud ved brug af tofaktorautentificering

Dit telefonnummer bliver det svage led, så din angriber kan fjerne to-trinsverifikation fra din konto - eller modtage to-trins verifikationskoder - via sms eller taleopkald. Når du indser, at noget er forkert, kan de få adgang til disse konti.

Dette er et problem for stort set enhver tjeneste. Online-tjenester ønsker ikke, at folk mister adgangen til deres konti, så de generelt tillader dig at omgå og fjerne den tofaktor-godkendelse med dit telefonnummer. Dette hjælper, hvis du har nødt til at nulstille din telefon eller få en ny, og du har mistet dine tofaktors autentificeringskoder - men du har stadig dit telefonnummer.

Teoretisk set skal der være en masse beskyttelse her . I virkeligheden handler du med kundeservicen hos mobiludbydere. Disse systemer er ofte oprettet for effektivitet, og en kundeservicemedarbejder kan overse nogle af de sikkerhedsforanstaltninger, der står overfor en kunde, der virker sur, utålmodig og har hvad der lader til nok information. Din telefonselskab og kundeserviceafdeling er et svagt link i din sikkerhed.

Beskyttelse af dit telefonnummer er svært. Realistisk bør mobiltelefonfirmaer give flere sikkerhedsforanstaltninger for at gøre dette mindre risikabelt. I virkeligheden vil du sandsynligvis gøre noget på egen hånd i stedet for at vente på store virksomheder at rette deres kundeserviceprocedurer. Nogle tjenester kan tillade dig at deaktivere gendannelse eller nulstilling via telefonnumre og advare mod det meget - men hvis det er et missionskritisk system, vil du måske vælge flere sikre nulstillingsprocedurer som nulstillingskoder, du kan låse i en bankvalv i tilfælde du har brug for dem.

Andre nulstillingsprocedurer

RELATED: Sikkerhedsspørgsmål er usikre: Sådan beskytter du dine konti

Det handler heller ikke kun om dit telefonnummer. Mange tjenester giver dig mulighed for at fjerne denne tofaktorautentificering på andre måder, hvis du hævder at du har mistet koden og skal logge ind. Så længe du ved nok personlige oplysninger om kontoen, kan du muligvis komme ind.

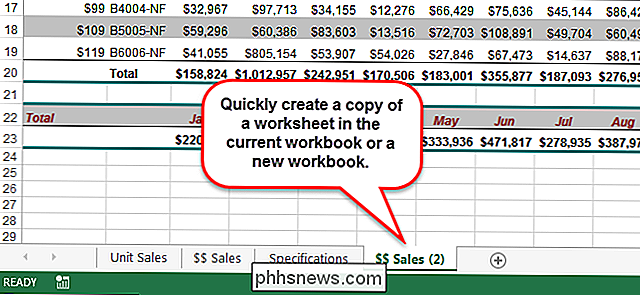

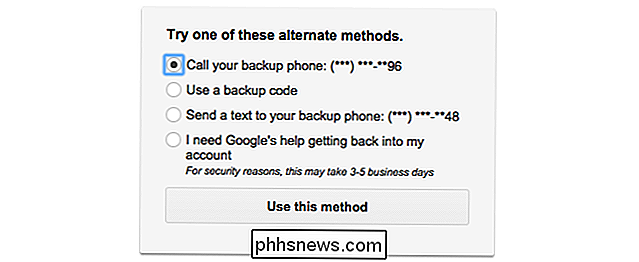

Prøv det selv - gå til den service, du har sikret med tofaktorautentificering og lade ud som om du har mistet koden. Se, hvad der kræves for at komme ind. Du skal muligvis give personlige oplysninger eller besvare usikre "sikkerhedsspørgsmål" i værste fald. Det afhænger af, hvordan tjenesten er konfigureret. Du kan muligvis nulstille det ved at sende et link til en anden e-mail-konto, i hvilket tilfælde denne e-mail-konto kan blive et svagt link. I en ideel situation kan du bare have brug for adgang til et telefonnummer eller genopretningskoder - og som vi har set, er telefonnummerdelen en svag link.

Her er noget andet skræmmende: Det handler ikke kun om at omgå to- trin kontrol. En angriber kan prøve lignende tricks til at omgå din adgangskode helt. Dette kan fungere, fordi online-tjenester ønsker at sikre, at folk kan genvinde adgangen til deres konti, selvom de mister deres adgangskoder.

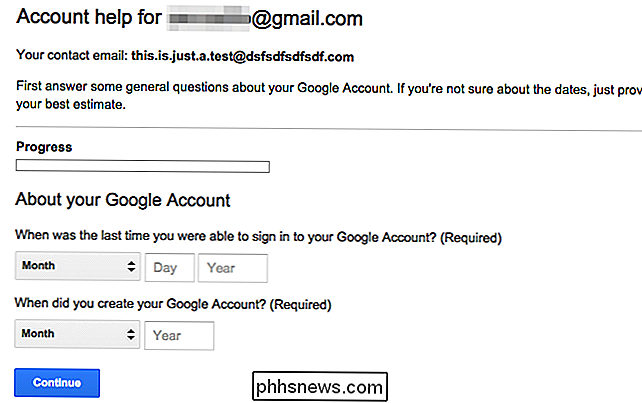

Se f.eks. Google Account Recovery-systemet. Dette er en sidste mulighed for at gendanne din konto. Hvis du hævder at kende ikke nogen adgangskoder, bliver du efterhånden bedt om oplysninger om din konto, som når du oprettede den, og hvem du ofte sender. En angriber, der ved nok om dig, kunne teoretisk bruge password-reset-procedurer som disse for at få adgang til dine konti.

Vi har aldrig hørt om Googles kontoinddrivelsesproces misbruges, men Google er ikke det eneste firma med værktøjer som det her. De kan ikke alle være helt idiotsikker, især hvis en angriber ved nok om dig.

Uanset problemerne vil en konto med to-trinsverifikation opsætning altid være mere sikker end den samme konto uden to-trinsverifikation. Men tofaktorautentificering er ingen sølvkugle, som vi har set med angreb, der misbruger den største svage forbindelse: dit telefonselskab.

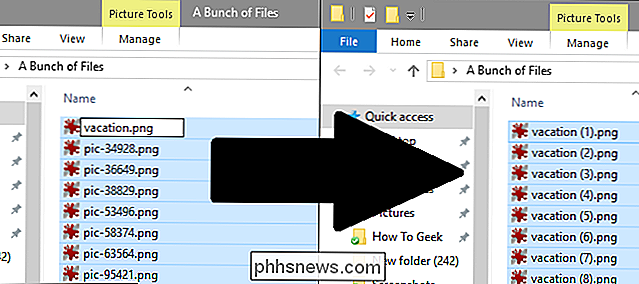

Sådan batch Omdøb flere filer i Windows

Har du en masse filer, du vil omdøbe, men vil ikke gennemgå dem hver for sig? Windows giver flere måder at gøre dette, end du måske indser. Du kan nemt omdøbe en eller flere filer bare med Windows Stifinder, men du kan gøre endnu mere med kommandoprompt eller PowerShell. Tilføj i tredjeparts omdøbningsværktøjer, og mulighederne er uendelige.

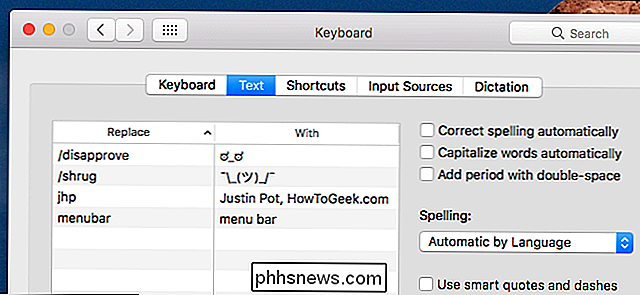

Sådan bruger du OpenDNS på din router, pc, tablet eller smartphone

De fleste hjemme netværk har sjældent en enkelt type klient, der forbinder den. Normalt er der en blanding af Windows, Android, iOS og måske endda Mac'er. Hvordan holder du alle disse klienter tilsluttet, mens du holder yngre brugere ude af problemer? Vi har talt om OpenDNS i tidligere artikler og for nylig diskuterede vi mulighederne for at bruge din router til grundlæggende forældrekontrol.