Nyhederne er fulde af rapporter om "phishing-phishing attacks", der bruges mod regeringer, store virksomheder og andre virksomheder. politiske aktivister. Spear-phishing-angreb er nu den mest almindelige måde, hvorpå virksomhedernes netværk er kompromitteret, ifølge mange rapporter.

Phishing Forklaret

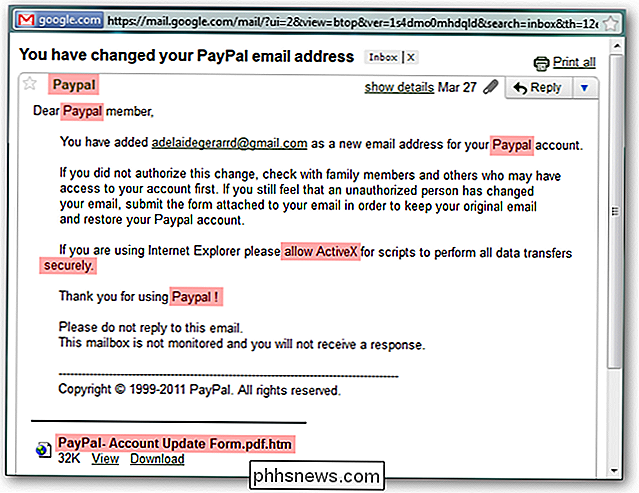

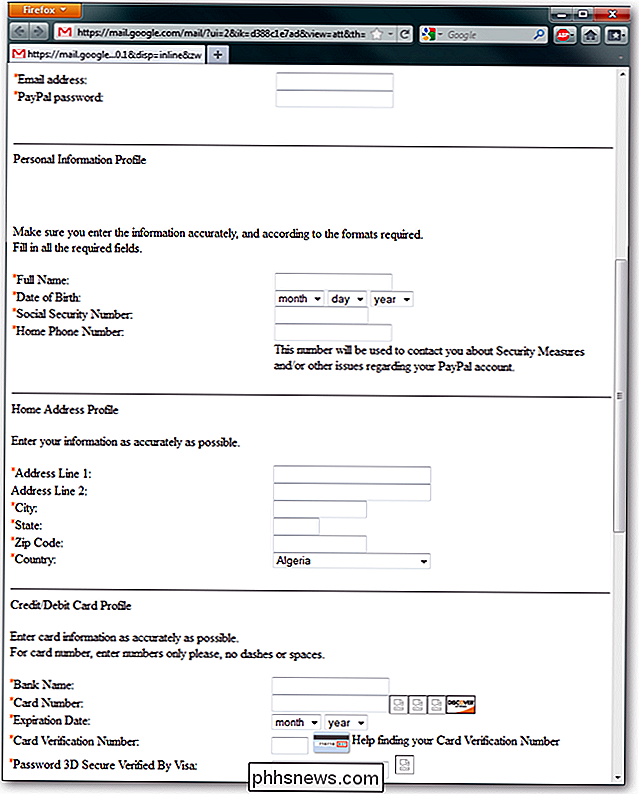

Phishing er praksis for at udgive nogen troværdig at forsøge at erhverve dine oplysninger. For eksempel kan en phisher udsende spam-e-mails, som foregiver at være fra Bank of America, og beder dig om at klikke på et link, besøge en falsk Bank of America-hjemmeside (et phishing-websted) og indtaste dine bankoplysninger.

Phishing er ikke Bare begrænset til e-mail, dog. En phisher kunne registrere et chatnavn som "Skype Support" på Skype og kontakte dig via Skype-meddelelser, idet du siger, at din konto er blevet kompromitteret, og de har brug for dit kodeord eller kreditkortnummer for at bekræfte din identitet. Dette er også sket i onlinespil, hvor svindlere efterligner spiladministratorer og sender meddelelser, der beder om dit kodeord, som de ville bruge til at stjæle din konto. Phishing kan også ske via telefonen. Tidligere har du muligvis modtaget telefonopkald, der hævder at være fra Microsoft og siger, at du har en virus, du skal betale for at fjerne.

Phishers kaster generelt et meget bredt netværk. En phishing-mail fra Bank of America kan sendes til millioner af mennesker, selv personer, der ikke har bank of America-konti. På grund af dette er phishing ofte ret let at få øje på. Hvis du ikke har et forhold til Bank of America og får en email, der hævder at være fra dem, bør det være meget klart, at e-mailen er en fupnummer. Phishers er afhængige af, at hvis de kontakter nok mennesker, vil nogen efterhånden falde for deres fupnummer. Det er den samme grund, at vi stadig har spam-e-mails - nogen derude skal falde for dem, eller de ville ikke være rentable.

Se på anatomien i en phishing-email for at få flere oplysninger.

Hvordan Spyd Phishing Er forskellig

Hvis traditionel phishing er en handling, der støder på et bredt netværk i håb om at fange noget, er spyd phishing handlen om omhyggeligt at målrette mod en bestemt person eller organisation og skræddersy angrebet til dem personligt.

Mens de fleste phishing-e-mails Det er ikke meget specifikt, et spejfiskangreb anvender personlige oplysninger for at gøre svindelen til virkelighed. For eksempel i stedet for at læse "Dear Sir, vær venlig at klikke på dette link for fabelagtig rigdom og rigdom". Emailen kan sige "Hej Bob, læs venligst denne forretningsplan, vi udarbejdede på tirsdagens møde og fortæl os, hvad du synes." Emailen kan forekomme at komme fra en person, du kender (muligvis med en forfalsket e-mail-adresse, men muligvis med en rigtig e-mail-adresse, efter at personen blev kompromitteret i et phishing-angreb) i stedet for en person, du ikke kender. Anmodningen er mere omhyggeligt udformet og ser ud til at den kunne være legitim. E-mailen kan henvise til en person, du kender, et køb du har lavet, eller et andet stykke personlige oplysninger.

Spydsfishing angreb på højværdige mål kan kombineres med en nul-dag udnyttelse for maksimal skade. For eksempel kan en svindler sende en e-mail til en person i en bestemt virksomhed, der siger "Hej Bob, vil du gerne tage et kig på denne virksomhedsrapport? Jane sagde, at du ville give os nogle tilbagemeldinger. "Med en legitim udseende e-mail-adresse. Linket kunne gå til en webside med indlejret Java- eller Flash-indhold, der udnytter nuldagen for at kompromittere computeren. (Java er særlig farligt, da de fleste har forældede og sårbare Java-plug-ins installeret.) Når computeren er gået i fare, kan angriberen få adgang til deres virksomhedsnetværk eller bruge deres e-mail-adresse til at starte målrettede spejlsikkerhedsangreb mod andre personer i organisation.

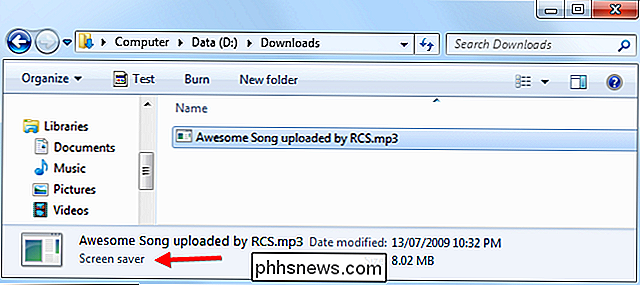

En svindler kan også vedhæfte en farlig fil, der er forklædt for at ligne en harmløs fil. For eksempel kan en e-mail til spydsfiskning have en PDF-fil, der faktisk er en .exe-fil vedhæftet.

Hvem skal virkelig bekymre sig

Spydsfishingangreb bruges til store virksomheder og regeringer for at få adgang til deres interne netværk. Vi ved ikke om ethvert selskab eller regering, der er blevet kompromitteret af succesfulde spydsfiskangreb. Organisationer beskriver ofte ikke den nøjagtige type angreb, der har kompromitteret dem. De kan ikke engang godt indrømme, at de er blevet hacket overhovedet.

En hurtig søgning viser, at organisationer, herunder Det Hvide Hus, Facebook, Apple, Det amerikanske forsvarsministerium, The New York Times, Wall Street Journal, og Twitter er sandsynligvis blevet kompromitteret af spejle-phishing-angreb. Det er bare nogle få af de organisationer, vi ved, blevet kompromitteret. Problemernes omfang er sandsynligvis meget større.

Hvis en angriber virkelig ønsker at gå på kompromis med et mål med høj værdi, kan et angreb på phishing-phishing - måske kombineret med en ny nul dag udnyttelse købt på det sorte marked - er ofte en meget effektiv måde at gøre det på. Spear-phishing-angreb nævnes ofte som årsagen til, at et højtværdemål er overskredet.

Beskytter dig mod Spear Phishing

Som individ er du mindre tilbøjelig til at være målet for et så avanceret angreb end regeringer og massive selskaber er. Imidlertid kan angriberne stadig forsøge at bruge spydsfishing-taktik mod dig ved at indarbejde personlige oplysninger i phishing-e-mails. Det er vigtigt at indse, at phishing-angreb bliver mere sofistikerede.

Når det kommer til phishing, skal du være opmærksom. Hold din software opdateret, så du er bedre beskyttet mod at bringe kompromitteret, hvis du klikker på links i e-mails. Vær ekstra forsigtig, når du åbner filer, der er vedlagt e-mails. Pas på usædvanlige anmodninger om personlige oplysninger, selv dem der virker som om de kunne være legitime. Du må ikke genbruge adgangskoder på forskellige websteder, bare hvis din adgangskode ikke kommer ud.

Phishing-angreb forsøger ofte at gøre ting, som legitime virksomheder aldrig ville gøre. Din bank vil aldrig e-maile dig og bede om dit kodeord. En virksomhed, du har købt varer fra, vil aldrig sende dig en e-mail og bede om dit kreditkortnummer, og du får aldrig en øjeblikkelig besked fra en legitim organisation, der beder dig om din adgangskode eller andre følsomme oplysninger. Klik ikke på links i e-mails og udgiv følsomme personlige oplysninger, uanset hvordan overbevisende phishing-e-mailen og phishing-webstedet er.

Ligesom alle former for phishing er spear-phishing en form for social engineering angreb, der er særlig svært at forsvare imod. Alt, hvad der kræves, er en person, der begår en fejl, og angriberne vil have etableret en tåle i dit netværk.

Billedkredit: Florida Fish and Wildlife on Flickr

Sådan tæpper du en iPhone eller iPad til din pc eller Mac

Standard "tethering" involverer at tilslutte din telefon, tablet eller anden enhed til din smartphone og dele din smartphones mobildataforbindelse med dine andre enheder. Men du kan undertiden få din iPhone eller iPad online via din pc eller Mac. Dette er mest nyttigt, når du er i et område med lav signalstyrke - måske hvis du ikke har et Wi-Fi-signal og Der er kun en Ethernet-forbindelse til rådighed for dig.

Sådan kommer du altid tilbage på rullestænger i Mac OS X

Hvis du er ny til Mac'er, har du muligvis bemærket, at der ikke findes rullelinjer i Finder-vinduer, websider og snart. Dette kan være svært (og irriterende) at vænne sig til, men heldigvis behøver du ikke. Scrollstænger forsvundet i OS X Lion (10.8), og de kan virkelig smide en bruger først, fordi de kun vises når du ruller.