PC-virksomheder bliver sløvede med sikkerhed

Intet er helt sikkert, og vi vil aldrig fjerne alle sårbarheder derude. Men vi bør ikke se så mange sjuske fejl som vi har set fra HP, Apple, Intel og Microsoft i 2017.

Venligst PC-producenter: Brug tid på det kedelige arbejde for at sikre vores pc'er. Vi har brug for mere sikkerhed, end vi har brug for skinnende nye funktioner.

Apple forlod et hul i macOS og lavede en dårlig jobpatching

Hvis dette var et andet år, ville folk holde Apples Mac'er op som et alternativ til PC-kaoset. Men det er 2017, og Apple har haft den mest amatørlige, sjusket fejl, så lad os starte der.

RELATED: Kæmpe macOS fejl tillader root login uden adgangskode. Her er Fix

Apples nyeste version af macOS, kendt som "High Sierra", havde et hul i sikkerhedshullet, der gjorde det muligt for angribere at logge ind som root og få fuld adgang til din pc - bare ved at prøve at logge ind et par gange uden adgangskode. Dette kan ske via fjernsynsskærmdeling, og det kan endda omgå filen FileVault-kryptering, der bruges til at sikre dine filer.

Værre endnu, plasterne Apple sprang ud for at ordne dette nødvendiggjorde ikke nødvendigvis problemet. Hvis du installerede en anden opdatering bagefter (fra før sikkerhedshullet blev fundet), ville det genåbne hullet. Apples plaster blev ikke inkluderet i andre OS-opdateringer. Så det var ikke kun en dårlig fejl i High Sierra i første omgang, men Apples svar - men ret hurtigt - var et rod.

Dette er en utroligt dårlig fejl fra Apple. Hvis Microsoft havde et sådant problem i Windows, ville Apple-ledere tage potteskud i Windows i præsentationer i de kommende år.

Apple har kørt på Macs sikkerhedsanvendelse alt for længe, selv om Macs stadig er mindre sikre end Windows-pc'er på nogle grundlæggende måder. For eksempel har Mac'er stadig ikke UEFI Secure Boot for at forhindre angribere i at blive manipuleret med opstartsprocessen, som Windows-pc'er har haft siden Windows 8. Sikkerhed ved dunkelhed vil ikke flyve til Apple længere, og de skal træde up.

HPs forudinstallerede software er en absolut rod

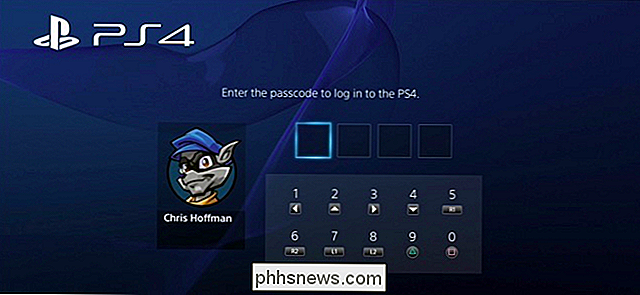

RELATERET: Sådan kontrolleres, om din HP-pc har Conexant Keylogger

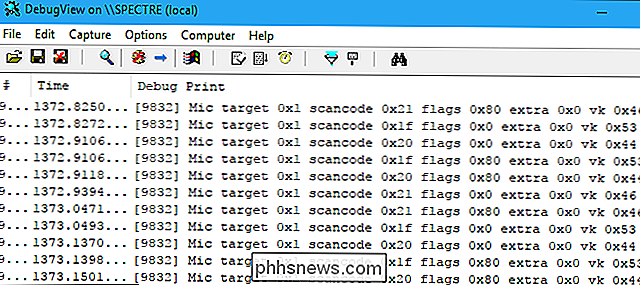

HP har ikke haft et godt år. Deres værste problem, som jeg personligt oplevede på min bærbare computer, var Conexant keyloggeren. Mange HP-bærbare computere blev leveret med en lyddriver, der loggede alle tastaturer til en MicTray.log-fil på computeren, som alle kunne se (eller stjæle). Det er helt vanvittigt, at HP ikke ville fange denne fejlkode før den blev sendt på pc'er. Det var ikke engang skjult - det var aktivt at oprette en keylogger-fil!

Der har også været andre, mindre alvorlige problemer i HP-pc'er. HP Touchpoint Manager-kontroversen var ikke helt "spyware" som mange medier ønskede, men HP mislykkedes i at kommunikere med sine kunder om problemet, og Touchpoint Manager-softwaren var stadig et ubrugeligt, CPU-hogging program, der ikke er nødvendigt for hjemmecomputere.

Og i øvrigt har HP laptops endnu en anden keylogger installeret som standard som en del af Synaptics touchpad drivere. Denne er ikke lige så latterlig som Conexant. Den er deaktiveret som standard og kan ikke aktiveres uden administratoradgang - men det kan hjælpe angriberne til at undgå detektion ved hjælp af antimalwareværktøjer, hvis de ønskede at keylog en HP-bærbar computer. Endnu værre betyder HPs svar, at andre pc-producenter kan have samme driver med samme keylogger. Så det kan være et problem på tværs af den bredere pc-industri.

Intels hemmelige processor-indenfor en processor er slået ned med huller

Intels styringsmotor er et lille lukket køreløsningssystem, som er en del af alle moderne Intel chipsæt. Alle pc'er har Intel Management Engine i en konfiguration, selv moderne Mac.

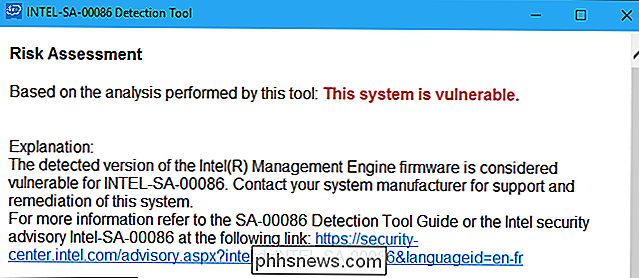

På trods af Intels tilsyneladende pres for sikkerhed ved dunkelhed har vi set mange sikkerhedsproblemer i Intel Management Engine i år. Tidligere i 2017 var der en sårbarhed, der tillod fjernadministration uden adgangskode. Heldigvis gælder dette kun for pc'er, der havde Intels Active Management Technology (AMT) aktiveret, så det ikke ville påvirke hjemmebrugernes pc'er.

Siden da har vi dog set en række andre sikkerhedshuller, der skulle patches i praktisk talt hver pc. Mange af de berørte pc'er har stadig ikke fået patches udgivet for dem endnu.

Dette er særlig dårligt, fordi Intel nægter at tillade brugere hurtigt at deaktivere Intel Management Engine med en UEFI-firmware (BIOS) indstilling. Hvis du har en pc med Intel ME, som producenten ikke vil opdatere, har du ikke lykke til og vil have en sårbar pc for evigt ... godt, indtil du køber en ny.

I Intels hast at lancere deres egne fjernadministration software, der kan fungere, selv når en pc er slukket, har de introduceret et saftigt mål for angriberne at gå på kompromis. Angreb mod Intel Management-motoren vil fungere på praktisk taget enhver moderne pc. I 2017 ser vi de første konsekvenser af det.

Selv Microsoft har brug for lidt fremsyn

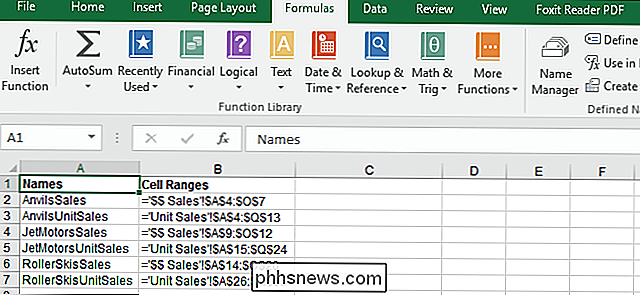

RELATED: Sådan deaktiveres SMBv1 og beskytter din Windows-pc fra angreb

Det ville være let at pege til Microsoft og sige, at alle har brug for at lære fra Microsofts troværdige Computing Initiative, som startede i Windows XP-dage.

Men selv Microsoft har været lidt sjusket i år. Dette handler ikke kun om normale sikkerhedshuller som et uhyggeligt fjernbetjeningshul i Windows Defender, men problemer, som Microsoft burde have været i stand til at se kommer.

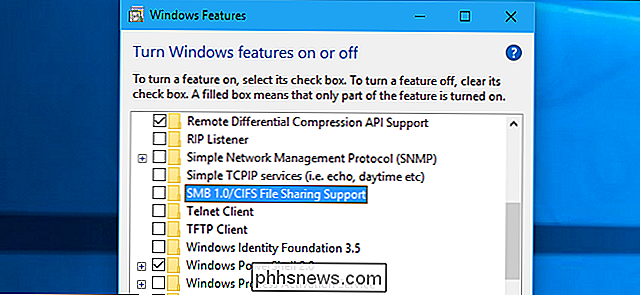

De uhyggelige WannaCry og Petya malwareepidemier i 2017 spredte begge med sikkerhedshuller i den gamle SMBv1-protokol. Alle vidste, at denne protokol var gammel og sårbar, og Microsoft anbefalede endda at deaktivere den. Men trods alt det var det stadig aktiveret som standard i Windows 10 indtil Fall Creators Update. Og det var kun deaktiveret, fordi de massive angreb skubbede Microsoft for endelig at løse problemet.

Det betyder, at Microsoft bekymrer sig så meget om gammel kompatibilitet, at den åbner Windows-brugere for at angribe snarere end at deaktivere funktioner, som meget få mennesker har brug for. Microsoft behøvede ikke engang at fjerne det - bare deaktiver det som standard! Organisationer kunne nemt have genaktiveret det til arven, og hjemmebrugere ville ikke have været udsatte for to af 2017's største epidemier. Microsoft har brug for fremsynet for at fjerne funktioner som dette, før de forårsager sådanne store problemer.

Disse virksomheder er ikke de eneste, der selvfølgelig har problemer. I 2017 så Lenovo endelig til at afvikle med US Federal Trade Commission om at installere "Superfish" man-in-the-middle-softwaren på pc'er tilbage i 2015. Dell sendte også et rodcertifikat, der kunne tillade et man-i-midten-angreb tilbage i 2015.

Dette virker bare som for meget. Det er på tide, at alle involverede bliver mere seriøse om sikkerhed, selvom de skal forsinke nogle skinnende nye funktioner. Hvis du gør det, må du ikke gribe overskrifter ... men det forhindrer overskrifterne, ingen af os ønsker at se.

Billedkredit: ja-billeder / Shutterstock.com, PhuShutter / Shutterstock.com

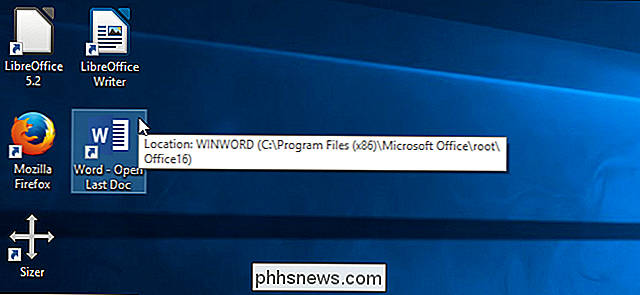

Sådan åbnes det nyeste dokument automatisk i Microsoft Word til Windows

Hvis du arbejder på et langt dokument i Word, åbner du sandsynligvis det ofte, indtil det er færdigt. I stedet for at åbne Word til startskærmen, og derefter åbne filen, kan du automatisk åbne den til det sidste dokument, du arbejdede på. Der er to metoder til at gøre dette, og vi viser dig begge. Valgmulighed 1: Opret en speciel genvej Din første mulighed er at oprette en separat genvej med en særlig switch, der åbner det sidste dokument, der var åbent i Word.

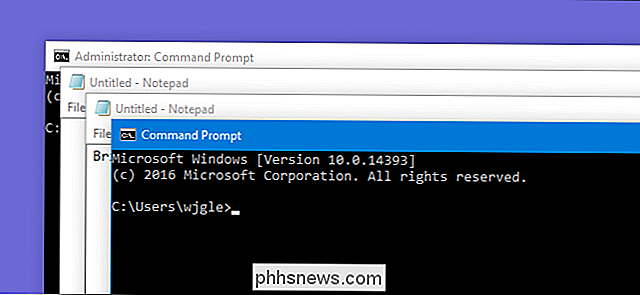

Sådan flytter du et tabt vindue uden for skærmen Tilbage til skrivebordet

Hvis du nogensinde har haft et vindue, bliver du flyttet fra skærmen, ved du, at det kan være frustrerende at være i stand til at trække det tilbage. Vi har et par måder, hvorpå du kan flytte disse slyngelige vinduer tilbage til dit skrivebord. Dette lille problem kan ske af et par forskellige grunde.