Hvordan AutoRun Malware blev et problem på Windows, og hvordan det var (for det meste) Fast

Takket være dårlige designbeslutninger var AutoRun engang et stort sikkerhedsproblem på Windows. AutoRun hjælper lovligt skadelig software til at starte, så snart du har sat diske og USB-drev i computeren.

Denne fejl blev ikke kun udnyttet af malwareforfattere. Det blev berømt brugt af Sony BMG til at skjule en rootkit på musik-cd'er. Windows ville automatisk køre og installere rootkit'en, når du indsatte en ondsindet Sony-lyd-cd i din computer.

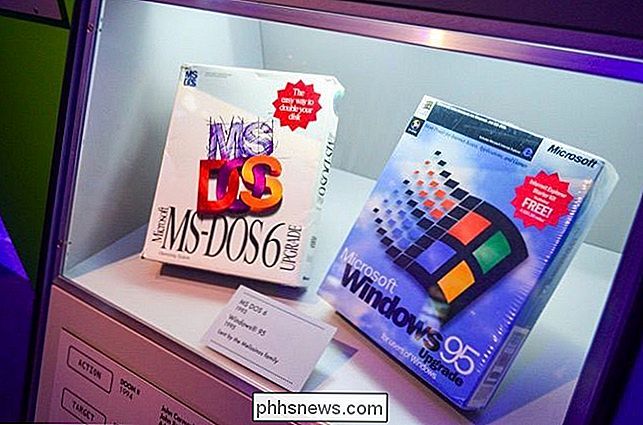

Oprindelsen til AutoRun

RELATED: Ikke alle "virus" er virus: 10 malwarebetingelser forklaret

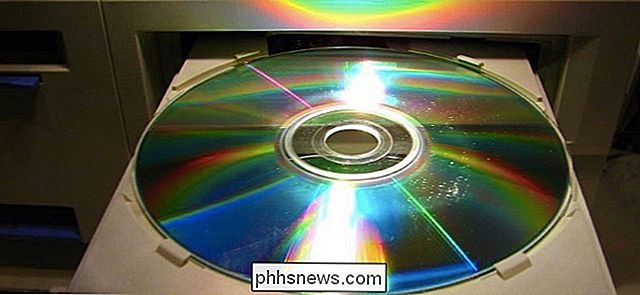

AutoRun var en funktion, der blev introduceret i Windows 95. Når du indsatte en softwareskive i din computer, ville Windows automatisk læse disken, og - hvis en autorun.inf-fil blev fundet i diskens rodmappe - ville det automatisk starte programmet angivet i autorun.inf-filen.

Det er grunden til, at når du indsatte en software-cd eller pc-spildisk i din computer, lancerede den automatisk et installationsprogram eller en skærm med muligheder. Funktionen blev designet til at gøre sådanne diske nemme at bruge, hvilket reducerer brugerforvirring. Hvis AutoRun ikke eksisterede, skal brugere åbne filbrowservinduet, navigere til disken og starte en setup.exe-fil derfra i stedet.

Dette fungerede ganske godt for en tid, og der var ingen store problemer . Trods alt havde hjemmebrugere ikke en nem måde at producere deres egne cd'er på, før cd-brændere var udbredt. Du ville virkelig kun komme på tværs af kommercielle diske, og de var generelt troværdige.

Men selv tilbage i Windows 95, da AutoRun blev introduceret, var det ikke aktiveret til disketter. Efter alt kunne nogen placere de filer, de ønskede på en diskette. AutoRun til disketter gør det muligt for malware at sprede sig fra floppy til computer til floppy til computer.

AutoPlay i Windows XP

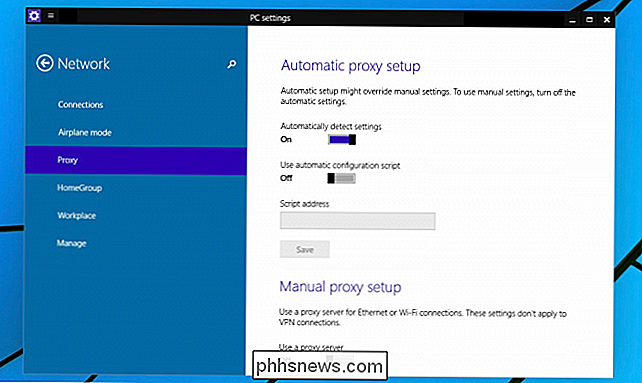

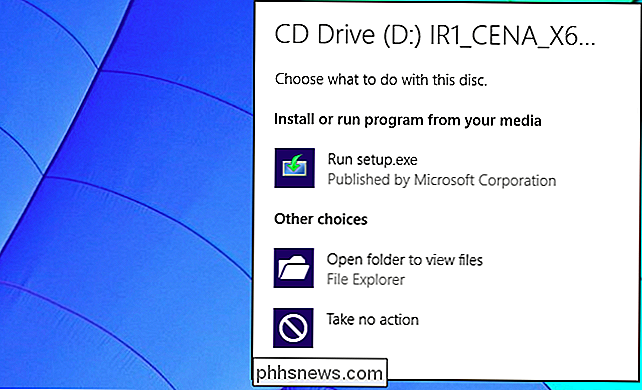

Windows XP raffinerede denne funktion med en "AutoPlay" -funktion. Når du indsætter en disk, et USB-flashdrev eller en anden type af flytbare medieenheder, undersøger Windows dens indhold og foreslår handlinger til dig. Hvis du f.eks. Indsætter et SD-kort, der indeholder fotos fra dit digitalkamera, vil det anbefale, at du gør noget passende for billedfiler. Hvis et drev har en autorun.inf-fil, vil du se en mulighed, der spørger om du også vil køre et program automatisk fra drevet.

Men Microsoft ønskede stadig CD'er til at fungere det samme. Så i Windows XP vil cd'er og dvd'er stadig automatisk køre programmer på dem, hvis de havde en autorun.inf-fil, eller ville automatisk begynde at spille deres musik, hvis de var lyd-cd'er. Og på grund af sikkerhedsarkitekturen i Windows XP vil disse programmer sandsynligvis starte med administratoradgang. Med andre ord vil de have fuld adgang til dit system.

Med USB-drev, der indeholder autorun.inf-filer, vil programmet ikke automatisk køre, men vil præsentere dig med indstillingen i et AutoPlay-vindue.

Du kunne deaktiver stadig denne adfærd. Der var muligheder begravet i selve operativsystemet, i registreringsdatabasen og gruppepolitikredaktøren. Du kan også holde Shift-tasten nede, mens du indsatte en disk, og Windows ville ikke udføre AutoRun-adfærd.

Nogle USB-drev kan emulere cd'er, og endda cd'er er ikke sikre

Denne beskyttelse begyndte at bryde ned med det samme . SanDisk og M-Systems oplevede CD AutoRun-adfærd og ønskede det til deres egne USB-flashdrev, så de skabte U3-flashdrev. Disse flashdrev emulerede et cd-drev, når du tilslutter dem til en computer, så et Windows XP-system vil automatisk starte programmer på dem, når de er tilsluttet.

Selvfølgelig er ikke cd'er sikkert. Attackere kunne nemt brænde et cd- eller dvd-drev eller bruge et genskrivbart drev. Ideen om at cd'er er på en eller anden måde mere sikre end USB-drev, er forkert.

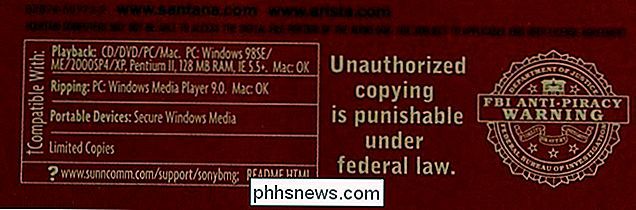

Disaster 1: Sony BMG Rootkit Fiasco

I 2005 begyndte Sony BMG at sende Windows rootkits på millioner af deres lyd-cd'er. Når du indsatte lyd-cd'en i din computer, ville Windows læse autorun.inf-filen og automatisk køre rootkit-installationsprogrammet, som smittede smittet computeren i baggrunden. Formålet med dette var at forhindre dig i at kopiere musik disken eller rippe den til din computer. Fordi disse er normalt understøttede funktioner, måtte rootkit undergrave hele dit operativsystem for at undertrykke dem.

Dette var alt muligt takket være AutoRun. Nogle mennesker anbefalede at holde Shift, når du indsatte en lyd-cd i din computer, og andre åbent spekulerede på, om at holde Shift for at undertrykke rootkit fra installation ville blive betragtet som en overtrædelse af DMCA's forbud mod omgåelse mod omgåelse af kopibeskyttelse.

Andre har chronicled den lange, undskyld historie hende. Lad os bare sige at rootkit var ustabil, malware udnyttede rootkit til lettere at inficere Windows-systemer, og Sony fik et stort og velfortjent sort øje på den offentlige arena.

Disaster 2: Conficker Worm og anden malware

Conficker var en særligt ubehagelig orm, der først blev registreret i 2008. Blandt andet inficerede den USB-enheder og oprettede autorun.inf-filer på dem, der automatisk ville køre malware, da de var forbundet til en anden computer. Som antivirusvirksomhed ESET skrev:

"USB-drev og andre flytbare medier, som hver gang (som standard) tilslutter dem til din computer, er de mest anvendte virusbærere i disse dage."

Conficker var den mest kendte, men det var ikke den eneste malware at misbruge den farlige AutoRun-funktionalitet. AutoRun som en funktion er praktisk talt en gave til malwareforfattere.

Windows Vista Deaktiveret AutoRun som standard, men ...

Microsoft anbefalede i sidste ende, at Windows-brugere deaktivere AutoRun-funktionaliteten. Windows Vista har foretaget nogle gode ændringer, som Windows 7, 8 og 8,1 har alle arvet.

I stedet for automatisk at køre programmer fra cd'er, dvd'er og USB-drev, der maskerer som diske, viser Windows simpelthen dialogboksen AutoPlay for disse drev som godt. Hvis en tilsluttet disk eller et drev har et program, kan du se det som en mulighed i listen. Windows Vista og nyere versioner af Windows kører ikke automatisk programmer uden at spørge dig - du skal klikke på "Kør [program] .exe" i dialogboksen AutoPlay for at køre programmet og blive inficeret.

RELATERET: Ikke panik, men alle USB-enheder har et stort sikkerhedsproblem

Men det er stadig muligt for malware at sprede sig via AutoPlay. Hvis du tilslutter et ondsindet USB-drev til din computer, er du stadig et klik væk fra at køre malware via dialogboksen AutoPlay - i hvert fald med standardindstillingerne. Andre sikkerhedsfunktioner som UAC og dit antivirusprogram kan hjælpe dig med at beskytte dig, men du skal stadig være opmærksom.

Og desværre har vi nu en endnu mere skræmmende sikkerhedstrussel fra USB-enheder at være opmærksom på.

Hvis du kan lide , kan du deaktivere AutoPlay fuldstændigt - eller bare for bestemte typer drev - så du ikke får en popup-funktion til automatisk afspilning, når du indsætter flytbare medier i din computer. Du finder disse indstillinger i Kontrolpanel. Udfør en søgning efter "autoplay" i kontrolpanelets søgefelt for at finde dem.

Billedkredit: aussiegal på Flickr, m01229 på Flickr, Lordcolus på Flickr

Sådan åbner du zip-filer på en iPhone eller iPad

Hvis du bruger en iOS-enhed, ved du, at det er et ret komplet system og fungerer meget godt. Men du har måske haft problemer med at åbne komprimerede zip-filer, så vi snakker i dag om, hvordan du bedst kan håndtere zip-filer på din iPhone eller iPad. Apples iOS har faktisk haft støtte, omend begrænset til zip-filer siden iOS 7 men det virker kun med meddelelser og mail.

Sådan optimerer du dine film og tv-programmer til smidig afspilning af afspilning

Plex Media Server-oplevelsen er generelt ret glat, medmindre du gør meget strøm, når du er hjemmefra eller din server hardware er underpowered. Heldigvis er det meget nemt at have Plex optimere dine medier til silkeblød afspilning. Hvorfor du ville optimere (og når du ikke skal) RELATED: Sådan opstilles Plex (og se dine film på Enhver enhed) Målet med denne tutorial, der udnytter Plexs fremragende optimeringsfunktioner, er en gave for dem, der virkelig har brug for det, og et totalt spild af tid til dem, der ikke gør det.