Ikke panik, men alle USB-enheder har et stort sikkerhedsproblem

USB-enheder er tilsyneladende farligere, end vi nogensinde har forestillet os. Dette handler ikke om malware, der bruger AutoPlay-mekanismen i Windows. Denne gang er det et grundlæggende designfejl i selve USB.

RELATED: Hvordan AutoRun Malware blev et problem på Windows, og hvordan det var (for det meste) Fast

Nu skal du virkelig ikke hente og bruge mistænkelige USB-flashdrev, du finder at ligge rundt. Selvom du sikrede dig, at de var fri for ondsindet software, kunne de have ondsindet firmware .

Det er alt i firmware

USB står for "universal seriel bus". Det skal være en universel type af port- og kommunikationsprotokol, der giver dig mulighed for at forbinde mange forskellige enheder til din computer. Lagringsenheder som flashdrev og eksterne harddiske, mus, tastaturer, spilkontroller, lydhovedtelefoner, netværksadaptere og mange andre typer enheder bruger alle USB over samme type port.

Disse USB-enheder og andre komponenter i din computer kører en type software, der hedder "firmware". Når du tilslutter en enhed til din computer, er firmwaren på enheden det, der gør det muligt for enheden faktisk at fungere. For eksempel kan en typisk USB-flashdrev firmware klare overførsel af filerne frem og tilbage. Et USB-tastaturets firmware konverterer fysiske nøglepresser på tastaturet til digitale nøgledata, der sendes via USB-forbindelsen til computeren.

Denne firmware er faktisk ikke et normalt stykke software, som din computer har adgang til. Det er koden, der kører enheden selv, og der er ingen reel måde at kontrollere og kontrollere, at en USB-enhedens firmware er sikkert.

Hvad skadelig firmware kunne gøre

Nøglen til dette problem er det designmål, som USB-enheder kunne gøre mange forskellige ting. For eksempel kan et USB-flashdrev med ondsindet firmware fungere som et USB-tastatur. Når du slutter det til din computer, kan det sende tastatur-tryk handlinger til computeren, som om nogen sidder ved computeren, skriver tasterne. Takket være tastaturgenveje kan en ondsindet firmware, der fungerer som et tastatur, for eksempel åbne et kommandopromptvindue, downloade et program fra en fjernserver, køre det og acceptere en UAC-prompt.

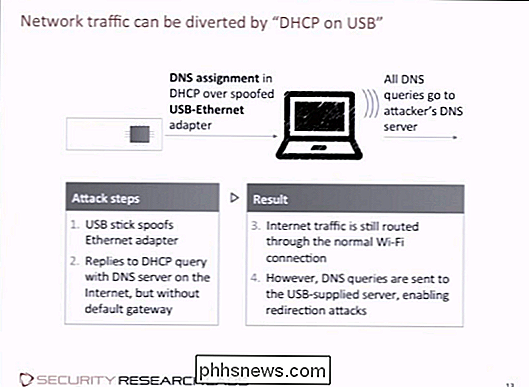

Mere snigende, en USB-flash drev kan virke som normalt, men firmwaren kan ændre filer, når de forlader enheden og inficerer dem. En tilsluttet enhed kan fungere som en USB Ethernet-adapter og rute trafik over ondsindede servere. En telefon eller en hvilken som helst type USB-enhed med sin egen internetforbindelse kunne bruge denne forbindelse til relæinformation fra din computer.

RELATERET: Ikke alle "vira" er virus: 10 malwarebetingelser forklaret

En ændret lagring Enheden kan fungere som en opstartsenhed, når den registrerer, at computeren starter, og computeren starter derefter fra USB og læser et stykke malware (kendt som en rootkit), der derefter starter det rigtige operativsystem under det.

Vigtigt, USB-enheder kan have flere profiler tilknyttet dem. Et USB-flashdrev kan hævde at være et flashdrev, et tastatur og et USB Ethernet-netværkskort, når du indsætter det. Det kan fungere som et normalt flashdrev, mens du forbeholder dig retten til at gøre andre ting.

Dette er kun et grundlæggende problem med USB selv. Det gør det muligt at oprette ondsindede enheder, der kan foregive at være en type enhed, men også andre typer enheder.

Computere kunne inficere en USB-enhedens firmware

Det er ret skræmmende hidtil, men ikke helt. Ja, nogen kunne skabe en ændret enhed med en ondsindet firmware, men du kommer sandsynligvis ikke på tværs af dem. Hvad er oddsene, du vil blive afleveret en specielt udformet ondsindet USB-enhed?

Malware fra "BadUSB" -princippet tager dette til et nyt, skræmmende niveau. Forskere til SR Labs tilbragte to måneder reverse-engineering grundlæggende USB firmware kode på mange enheder og fandt ud af, at det faktisk kunne omprogrammeres og ændres. Med andre ord kan en inficeret computer omprogrammere en tilsluttet USB-enhedens firmware, og omdanne den pågældende USB-enhed til en ondsindet enhed. Denne enhed kunne derefter inficere andre computere, den var forbundet med, og enheden kunne sprede sig fra computer til USB-enhed til computer til USB-enhed og til og fra.

RELATERET: Hvad er "Juice Jacking", og skal jeg undgå offentlige opladere?

Dette har hidtil været tilfældet med USB-drev, der indeholder malware, der afhang af funktionen Windows AutoPlay, for automatisk at køre skadelig software på computere, de var tilsluttet til. Men nu kan antivirusværktøjer ikke registrere eller blokere denne nye type infektion, der kan sprede sig fra enhed til enhed.

Dette kan potentielt kombineres med "juice jacking" angreb for at inficere en enhed, da den opkræver via USB fra en ondsindet USB port.

Den gode nyhed er, at dette kun er muligt med omkring 50% af USB-enheder i slutningen af 2014. Den dårlige nyhed er, at du ikke kan se, hvilke enheder der er sårbare, og som ikke er uden at knække dem åbne og undersøge det interne kredsløb. Producenter vil forhåbentlig designe USB-enheder mere sikkert for at beskytte deres firmware fra at blive ændret i fremtiden. Men i mellemtiden er en stor mængde USB-enheder i naturen sårbare over for at blive omprogrammeret.

Er dette et rigtigt problem?

Hidtil har dette vist sig at være en teoretisk sårbarhed. Der er blevet demonstreret rigtige angreb, så det er en reel sårbarhed - men vi har ikke set det udnyttet af nogen egentlig malware i naturen endnu. Nogle mennesker har teoretiseret, at NSA har kendt om dette problem et stykke tid og har brugt det. NSA's COTTONMOUTH-udnyttelse ser ud til at involvere brug af modificerede USB-enheder til at angribe mål, selvom det fremgår, at NSA også er implanteret specialiseret hardware i disse USB-enheder.

Dette problem er dog alligevel ikke noget, du snart vil komme til. I dagligdags forstand behøver du sandsynligvis ikke at se din vens Xbox-controller eller andre almindelige enheder med stor mistanke. Dette er imidlertid en kernefejl i selve USB, der skal løses.

Sådan kan du beskytte dig selv

Du bør være forsigtig med at håndtere mistænkelige enheder. I dagene med Windows AutoPlay malware, ville vi lejlighedsvis høre om USB-flashdrev, der var tilbage i firmaets parkeringspladser. Håbet var, at en medarbejder ville hente flashdrevet og tilslutte det til en virksomhedens computer, og drevets malware ville derefter automatisk køre og inficere computeren. Der var kampagner for at øge bevidstheden om dette og opmuntre folk til ikke at hente USB-enheder fra parkeringspladserne og forbinde dem til deres computere.

Med AutoPlay nu deaktiveret som standard har vi tendens til at tro, at problemet er løst. Men disse USB-firmwareproblemer viser mistænkelige enheder kan stadig være farlige. Du må ikke hente USB-enheder fra parkeringspladser eller gaden og tilslut dem.

Hvor meget du skal bekymre dig, afhænger af hvem du er, og hvad du laver selvfølgelig. Virksomheder med kritiske forretningshemmeligheder eller økonomiske data vil måske være ekstra forsigtige med, hvilke USB-enheder der kan tilslutte til hvilke computere, der forhindrer infektioner i at sprede sig.

Selv om dette problem kun er blevet set i bevis-of-concept-angreb hidtil, er det udsætter en stor, grundlæggende sikkerhedsfejl i de enheder, vi bruger hver dag. Det er noget at huske på, og ideelt set noget, der skal løses for at forbedre USB-sikkerheden.

Billedkredit: Harco Rutgers på Flickr

Sådan manuelt deaktiveres strøm- og drevdioderne på din stationære pc

Stationære computere giver en vis mængde støj og lys under drift. Medmindre du har specialbygget en monster spillemaskine med awesome ubehagelige lyseffekter, er disse sandsynligvis begrænset til en strømindikator og et drevlys. Du kan selvfølgelig slukke for computeren, men hvis du foretrækker at lade den løbe uden lysene (som hvis du bruger din pc i et kollegieværelse eller en studiolejlighed), er det nemt at slukke for disse lys for godt .

Sådan deaktiverer du notifikationer på Android

Notifikationer er gode, og Android's underretningssystem er uden tvivl det bedste derude. Men hvis der kommer en tid, hvor du ikke har brug for alle disse meddelelser, kan du lukke dem. Da Android er frit tilgængelig for producenterne til at downloade og tilpasse, kan tweaking dine underretningsindstillinger være lidt forskellige i forskellige versioner og producenten bygger af operativsystemet.