Hvad er nægtelse af service og DDoS-angreb?

DoS (Denial of Service) og DDoS (Distributed Denial of Service) angreb bliver stadig mere almindelige og potentielle. Denial of Service-angreb kommer i mange former, men deler et fælles formål: at stoppe brugerne fra at få adgang til en ressource, uanset om det er en webside, e-mail, telefonnetværket eller noget helt andet. Lad os se på de mest almindelige typer angreb mod webmål, og hvordan DoS kan blive DDoS.

De mest almindelige typer af benægtelse af tjenesten (DoS) Attacks

Kernen er typisk et Deial of Service-angreb, der typisk udføres ved at oversvømme en server-sig, serveren på et websted - så meget, at den ikke kan levere sine tjenester til legitime brugere. Der er et par måder, hvorpå dette kan udføres, de mest almindelige er TCP oversvømmelsesangreb og DNS-amplifikationsangreb.

TCP Flooding Attacks

RELATERET: Hvad er forskellen mellem TCP og UDP?

Næsten alle web (HTTP / HTTPS) trafik udføres ved hjælp af Transmission Control Protocol (TCP). TCP har mere overhead end alternativet, User Datagram Protocol (UDP), men er designet til at være pålidelig. To computere, der er forbundet til hinanden via TCP, bekræfter kvittering for hver pakke. Hvis der ikke er bekræftet, skal pakken sendes igen.

Hvad sker der, hvis en computer afbrydes? Måske mister en bruger strøm, deres internetudbyder har en fejl, eller det program, de bruger, afslutter uden at informere den anden computer. Den anden klient skal stoppe med at sende den samme pakke igen, ellers spilder det ressourcer. For at forhindre uendelig transmission er der angivet en timeout-varighed, og / eller der er fastsat en grænse for, hvor mange gange en pakke kan sendes igen, inden forbindelsen slettes fuldstændigt.

TCP blev designet til at lette pålidelig kommunikation mellem militære baser i I tilfælde af en katastrofe, men dette design gør det sårbart for benægtelse af serviceangreb. Da TCP blev oprettet, kunne ingen forestille sig, at den ville blive brugt af over en milliard klientenheder. Beskyttelse imod moderne angreb af tjenesteangreb var bare ikke en del af designprocessen.

Den mest almindelige benægtelse af tjenesteangreb mod webservere udføres ved at spamme SYN (synkronisere) pakker. At sende en SYN-pakke er det første trin i at starte en TCP-forbindelse. Efter at have modtaget SYN-pakken reagerer serveren med en SYN-ACK-pakke (synkroniser bekræftelse). Endelig sender klienten en ACK (kvitteringspakke), der fuldender forbindelsen.

Hvis klienten ikke reagerer på SYN-ACK-pakken inden for et bestemt tidspunkt, sender serveren igen pakken og venter på svar . Det gentager denne procedure igen og igen, hvilket kan ødelægge hukommelse og processor tid på serveren. Faktisk, hvis det er gjort nok, kan det spilde så meget hukommelse og processor tid, at lovlige brugere får deres sessioner kort, eller nye sessioner kan ikke starte. Derudover kan den øgede båndbreddeforbrug fra alle pakker mætte netværk, hvilket gør dem ude af stand til at bære den trafik, de rent faktisk vil have.

DNS Amplification Attacks

RELATED: Hvad er DNS, og skal jeg bruge en anden DNS Server ?

Angreb mod angreb kan også tage sigte på DNS-servere: de servere, der oversætter domænenavne (som phhsnews.com) til IP-adresser (12.345.678.900), som computere bruger til at kommunikere. Når du skriver phhsnews.com i din browser, bliver den sendt til en DNS-server. DNS-serveren leder dig derefter til det faktiske websted. Hastighed og lav ventetid er store bekymringer for DNS, så protokollen fungerer over UDP i stedet for TCP. DNS er en kritisk del af internets infrastruktur, og båndbredde, der forbruges af DNS-anmodninger, er generelt minimal.

Men DNS voksede langsomt, og nye funktioner blev gradvis tilføjet over tid. Dette introducerede et problem: DNS havde en pakkestørrelsesgrænse på 512 bytes, hvilket ikke var nok for alle disse nye funktioner. Så i 1999> offentliggjorde IEEE specifikationen for udvidelsesmekanismer til DNS (EDNS), som øgede hætten til 4096 bytes, hvilket gjorde det muligt for flere oplysninger at indgå i hver anmodning.

Denne ændring gjorde dog DNS sårbar over for "amplifikationsangreb". En angriber kan sende specielt udformede forespørgsler til DNS-servere og bede om store mængder information og bede om, at de sendes til deres mål-IP-adresse. En "amplifikation" oprettes, fordi serverens svar er meget større end anmodningen, der genererer det, og DNS-serveren sender sit svar til den forfalskede IP.

Mange DNS-servere er ikke konfigureret til at opdage eller droppe dårlige anmodninger, så når angriberne gentagne gange sender smedeforespørgsler, bliver offeret oversvømmet med store EDNS-pakker, der overbelaster netværket.

Så hvad er en distribueret Denial of Service (DDoS) Attack?

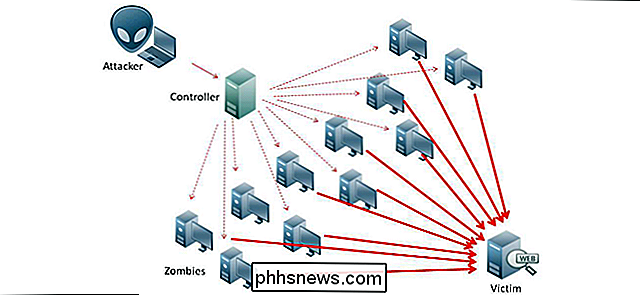

En distribueret benægtelse af tjenesteangreb er en, der har flere (nogle gange uvidende) angribere. Websider og applikationer er designet til at håndtere mange samtidige forbindelser. Websteder vil trods alt ikke være meget nyttige, hvis kun én person kunne besøge ad gangen. Gigantiske tjenester som Google, Facebook eller Amazon er designet til at håndtere millioner eller titusinder af samtidige brugere. På grund af det er det ikke muligt for en enkelt angriber at bringe dem ned med et benægtelsesangreb. Men mange angribere kunne.

RELATERET: Hvad er en Botnet?

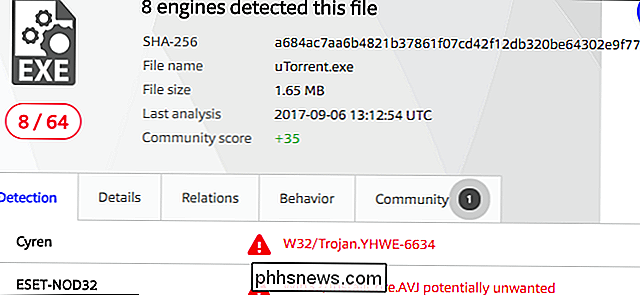

Den mest almindelige metode til rekruttering af angribere er gennem en botnet. I en botnet inficerer hackere alle former for internetforbundne enheder med malware. Disse enheder kan være computere, telefoner eller endda andre enheder i dit hjem, som DVR og sikkerhedskameraer. Når de er smittet, kan de bruge disse enheder (kaldet zombier) til regelmæssigt at kontakte en kommando og styre server for at bede om instruktioner. Disse kommandoer kan variere fra minedrift cryptocurrencies til ja, deltager i DDoS-angreb. På den måde behøver de ikke en masse hackere til at binde sammen - de kan bruge de usikre enheder hos normale hjemmebrugere til at gøre deres beskidte arbejde.

Andre DDoS-angreb kan udføres frivilligt, normalt af politisk motiverede grunde . Kunder som Low Orbit Ion Cannon gør DoS-angrebene enkle og er nemme at distribuere. Husk, at det i de fleste lande er ulovligt at deltage i et DDoS-angreb. {

} Endelig kan nogle DDoS-angreb være utilsigtet. Oprindelig kaldet Slashdot-effekten og generaliseret som "kram af døden" kan enorme mængder legitim trafik forringe et websted. Du har sikkert set dette ske før-en populær side links til en lille blog og en enorm tilstrømning af brugere tilfældigt bringe webstedet ned. Teknisk set er dette stadig klassificeret som DDoS, selvom det ikke er forsætligt eller ondsindet.

Hvordan kan jeg beskytte mig mod nægtelse af serviceangreb?

Typiske brugere behøver ikke at bekymre sig om at være målet om fornægtelse af serviceangreb. Med undtagelse af streamers og pro gamers er det meget sjældent, at en DoS peger på en person. Når det er sagt, skal du stadig gøre det bedste du kan for at beskytte alle dine enheder fra malware, der kan gøre dig til en del af et botnet.

Hvis du er administrator af en webserver, er der dog rigeligt med information om hvordan man sikrer dine tjenester mod DoS-angreb. Server konfiguration og apparater kan afbøde nogle angreb. Andre kan forhindres ved at sikre, at uautoriserede brugere ikke kan udføre operationer, der kræver betydelige serverressourcer. Desværre er et DoS-angrebs succes oftest bestemt af, hvem der har det større rør. Tjenester som Cloudflare og Incapsula tilbyder beskyttelse ved at stå foran hjemmesider, men det kan være dyrt.

Er det muligt at rydde historien i Windows-kommandoprompten?

Hvis du bruger Windows-kommandoprompten ofte i løbet af din arbejdsdag, kan du måske eller har brug for periodisk at rydde kommandologgen. Er det muligt at gøre det, mens kommandoprompten stadig er åben? Dagens SuperUser Q & A-indlæg har svaret på en nysgerrig læsers spørgsmål. Dagens Spørgsmål og Svar-sessions kommer til vores side med SuperUser-en underafdeling af Stack Exchange, en community-driven gruppe af Q & A-websteder.

Sådan gendannes Firefox til dens standardindstillinger og Start frisk

Enhver browser kan sænke og blive rodet over tid, mens du installerer tilføjelser, opbygger historie og ændrer indstillinger. Firefox kan "Opdatere" din profil for hurtigt at give dig en ren skifer, mens du holder dine vigtigste data. Dette vil give dig mulighed for at prøve den reviderede Firefox Quantum med en frisk profil, accelerere Firefox, hvis det bliver langsommeligt eller reparer andre browserproblemer.