Din Wi-Fi WPA2-kryptering kan blive sprængt offline: Sådan

Når det gælder sikring af dit Wi-Fi-netværk, anbefaler vi altid WPA2-PSK-kryptering. Det er den eneste rigtig effektive måde at begrænse adgang til dit hjem Wi-Fi-netværk. Men WPA2-kryptering kan også blive revnet - sådan er det.

Som normalt er dette ikke en vejledning til at revne en persons WPA2-kryptering. Det er en forklaring på, hvordan din kryptering kan blive revnet og hvad du kan gøre for bedre at beskytte dig selv. Det virker, selvom du bruger WPA2-PSK-sikkerhed med stærk AES-kryptering.

Din adgangskode kan blive sprængt offline

RELATERET: Brute Force Attacks Forklaret: Hvordan alle krypteringer er sårbare

Der er to typer måder til potentielt at sprænge et kodeord, der almindeligvis betegnes som offline og online. I et offlineangreb har en angriber en fil med data, som de kan forsøge at revne. Hvis en angriber f.eks. Formåede at få adgang til og downloade en adgangskode database, der er fyldt med hashed-adgangskoder, kan de forsøge at revne disse adgangskoder. De kan gætte millioner af gange per sekund, og de er kun meget begrænset af, hvor hurtigt deres computerhardware er. Det er klart, at en angriber med adgang til en adgangskode database offline kan forsøge at revne en adgangskode meget lettere. De gør dette via "brute-force" - bogstaveligt talt forsøger at gætte mange forskellige muligheder og håber at man vil matche.

Et onlineangreb er meget vanskeligere og tager meget, meget længere. For eksempel forestil dig, at en hacker forsøgte at få adgang til din Gmail-konto. De kunne gætte et par adgangskoder, og så ville Gmail blokere dem fra at prøve flere passwords et stykke tid. Fordi de ikke har adgang til de rå data, de kan forsøge at matche adgangskoder imod, er de begrænset dramatisk. (Apples iCloud var ikke satsbegrænsende adgangskodegættelser på denne måde, og det hjalp med til at føre til den enorme tyveri af nøgne berømthedsbilleder.)

Vi har tendens til at tænke på Wi-Fi som kun sårbart over for online-angrebet. En angriber skal gætte et kodeord og forsøge at logge ind på WI-Fi-netværket med det, så de sikkert kan ikke gætte millioner af gange per sekund. Det er desværre ikke rigtigt sandt.

Firehånds håndtryk kan fanges

RELATERET: Hvordan en angriber kunne ødelægge din trådløse netværkssikkerhed

Når en enhed forbinder til en WPA-PSK Wi -Fi-netværk, der er kendt som "firevejs håndtryk" udføres. I det væsentlige er dette forhandlingerne, hvor Wi-Fi-basestationen og en enhed opretter deres forbindelse med hinanden, udveksling af adgangskode og krypteringsoplysninger. Dette håndtryk er WPA2-PSKs Achilles 'hæl.

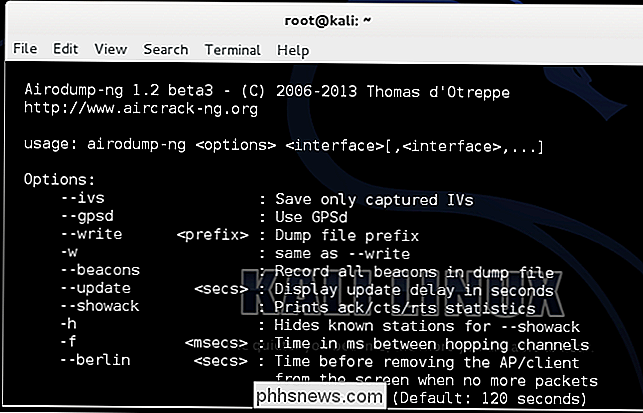

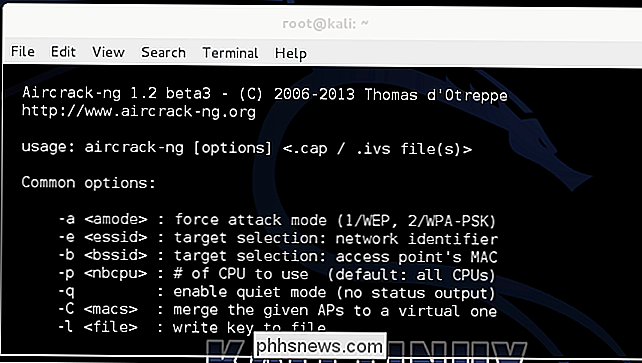

En angriber kan bruge et værktøj som airodump-ng til at overvåge, at trafikken overføres over luften og indfange denne firevejs håndtryk. De vil så have de rå data, de har brug for til at udføre et offlineangreb, gætte mulige adgangssæt og prøve dem imod firevejshåndtryksdataene, indtil de finder en, der matcher.

Hvis en angriber venter længe nok, vil de være i stand til at indfange disse firevejs håndtryksdata, når en enhed forbinder Men de kan også udføre et "deauth" -angreb, som vi dækkede, da vi så på, hvordan dit Wi-Fi-netværk kunne blive revnet. Deauth-angrebet afbryder med enheden din enhed fra sit Wi-Fi-netværk, og din enhed genopretter straks, udfører den firevejs håndtryk, som angriberen kan fange.

Sprængning af WPA-håndtryk

Med den rå data indfanget kan en angriber bruge et værktøj som cowpatty eller aircrack-ng sammen med en "ordbog fil", der indeholder en liste over mange mulige adgangskoder. Disse filer bruges generelt til at fremskynde krakningsprocessen. Kommandoen prøver hver mulig adgangskode mod WPA-håndtryksdata, indtil den finder en, der passer til. Da dette er et offlineangreb, kan det udføres meget hurtigere end et onlineangreb. En angriber behøver ikke at være i samme fysiske område som netværket, mens man forsøger at knække passphraseen. Angregeren kan muligvis bruge Amazon S3 eller en anden cloud computing service eller datacenter, kaste hardware ved krakningsprocessen og fremskynde det dramatisk.

Som normalt er alle disse værktøjer tilgængelige i Kali Linux (tidligere BackTrack Linux), en Linux-distribution designet til penetrationstestning. De kan ses i aktion der.

Det er svært at sige, hvor længe det ville tage at knække et kodeord på denne måde. For en god, lang adgangskode kan det tage flere år, måske endda hundredvis af år eller længere. Hvis adgangskoden er "password", vil det nok tage mindre end et enkelt sekund. Som hardware forbedrer, vil denne proces fremskynde. Det er helt klart en god ide at bruge en længere adgangskode af denne grund - 20 tegn ville tage meget længere tid at knække end 8. Ændring af adgangskoden hvert halve år eller hvert år kan også hjælpe, men kun hvis du har mistanke om, at nogen rent faktisk bruger måneder af computer magt til at knække din adgangskode. Du er nok ikke så speciel, selvfølgelig!

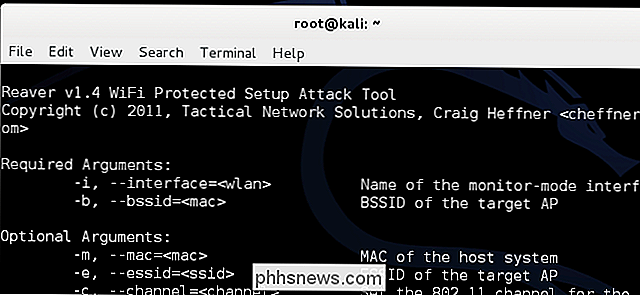

Breaking WPS With Reaver

RELATERET: Har ikke en falsk følelse af sikkerhed: 5 usikre måder at sikre din Wi-Fi

Der er også et angreb mod WPS, et utroligt sårbart system, som mange routere sender med aktiveret som standard. På nogle routere gør deaktiveret WPS i grænsefladen ikke noget - det forbliver aktiveret for angribere at udnytte!

WPS tvinger i det væsentlige enheder til at bruge et 8-cifret numerisk PIN-system, der omgår passordet. Denne PIN-kode kontrolleres altid i grupper med to 4-cifrede koder, og tilslutningsenheden bliver informeret om, om den firesifrede sektion er korrekt. Med andre ord skal en angriber bare gætte de første fire cifre, og så kan de gætte de andre fire cifre separat. Dette er et ret hurtigt angreb, der kan finde sted over luften. Hvis en enhed med WPS ikke fungerede på denne yderst usikre måde, ville det være i strid med WPS-specifikationen.

WPA2-PSK har sandsynligvis andre sikkerhedsproblemer, som vi ikke har opdaget endnu. Så, hvorfor fortsætter vi med at sige WPA2 er den bedste måde at sikre dit netværk på? Nå, fordi det stadig er. Hvis du aktiverer WPA2, deaktiverer den ældre WEP- og WPA1-sikkerhed og indstiller en forholdsvis lang og stærk WPA2-adgangskode, er det bedste, du kan gøre for at beskytte dig selv.

Ja, dit kodeord kan sandsynligvis blive revnet med en vis indsats og computer strøm. Din hoveddør kunne blive revnet med en vis indsats og fysisk kraft også. Men hvis du bruger en anstændig adgangskode, vil dit Wi-Fi-netværk sandsynligvis være okay. Og hvis du bruger en halv anstændig lås på din hoveddør, vil du sikkert også være okay.

Opret en personlig hjemmeside hurtigt ved hjælp af Google Sites

Nogensinde ønsket at hurtigt oprette en webside til dit nabolag bog klub eller sportshold? Eller måske en personlig side, som du kan dele med dine venner og familie til en bestemt begivenhed som et bryllup eller fødselsdagsfest?Hvis du gør en Google-søgning, får du hundredvis af lister på oprettelse af websider med det samme ved hjælp af skabeloner osv., Men d

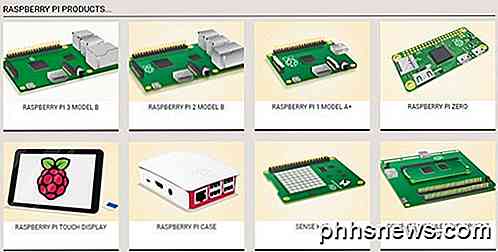

Sådan kommer du i gang med Raspberry Pi 3 Model B

Hvis du er ligesom mig, har du sikkert hørt om Raspberry Pi og hvordan det kan bruges til at lave dine egne DIY projekter som at oprette en hjemme medieserver eller kontrollere en robot eller overvåge vejret. Hvis du kan lide at tinker rundt med elektronik, er Raspberry Pi et godt udgangspunkt for begyndere eller avancerede brugere.H