Hvad er "Juice Jacking", og skal jeg undgå offentlige telefonopladere?

Din smartphone skal genoplades endnu igen, og du er miles fra opladeren derhjemme ; den offentlige opladningskiosk ser godt ud lovende - bare tilslut din telefon og få den søde, søde, energi, du længes efter. Hvad kunne muligvis gå galt, ikke? Takket være almindelige træk i mobiltelefon hardware og software design, er det et par ting, læs videre for at lære mere om juice jacking og hvordan man undgår det.

Hvad er præcis Juice Jacking?

Uanset hvilken slags moderne smartphone du har det være sig en Android-enhed, iPhone eller BlackBerry. Der er en fælles funktion på tværs af alle telefoner: Strømforsyningen og datastrømmen passerer over det samme kabel. Uanset om du bruger den nu standard USB miniB-forbindelse eller Apples proprietære kabler, er det den samme situation: Kablet, der bruges til at genoplade batteriet i din telefon, er det samme kabel, du bruger til at overføre og synkronisere dine data.

Denne opsætning, data / strøm på det samme kabel, giver en tilgangsvektor til en ondsindet bruger for at få adgang til din telefon under opladningsprocessen; at udnytte USB-data / strømkablet til ulovligt at få adgang til telefonens data og / eller injicere ondsindet kode på enheden hedder Juice Jacking.

Angrebet kan være så simpelt som en invasion af privatlivets fred, hvor din telefon parrer med en computer skjult inden for opladningskiosken og oplysninger som private fotos og kontaktoplysninger overføres til den skadelige enhed. Angrebet kan også være lige så invasivt som en injektion af ondsindet kode direkte i din enhed. På dette års BlackHat-sikkerhedskonference præsenterer sikkerhedsforskere Billy Lau, YeongJin Jang og Chengyu Song "MACTANS: Injektion af malware i IOS-enheder via skadelige opladere", og her er et uddrag af deres præsentation abstrakt:

I denne præsentation, vi demonstrerer, hvordan en iOS-enhed kan blive kompromitteret inden for et minut efter at være blevet tilsluttet en ondsindet oplader. Vi undersøger først Apples eksisterende sikkerhedsmekanismer for at beskytte mod vilkårlig softwareinstallation og derefter beskrive, hvordan USB-funktioner kan udnyttes til at omgå disse forsvarsmekanismer. For at sikre vedvarende infektion viser vi, hvordan en hacker kan skjule deres software på samme måde som Apple skjuler sine egne indbyggede applikationer.

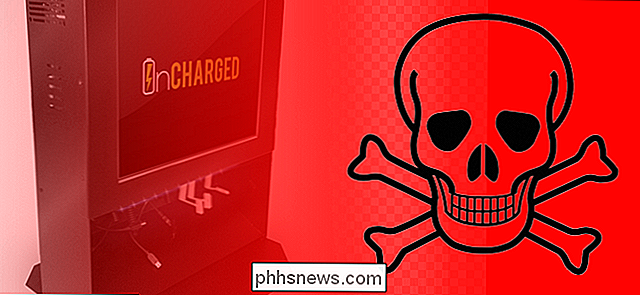

For at demonstrere praktisk anvendelse af disse sårbarheder byggede vi et bevis på konceptet ondsindet oplader, kaldet Mactans, ved hjælp af en BeagleBoard. Denne hardware blev udvalgt for at demonstrere den lethed, hvormed uskyldige, ondsindede USB-opladere kan konstrueres. Mens Mactans blev bygget med begrænset tid og et lille budget, overvejer vi også kort over, hvilke mere motiverede, velfinansierede modstandere kunne udrette.

Ved hjælp af billig hardware og en klar sikkerhedssårbarhed kunne de Få adgang til nuværende generation af iOS-enheder på mindre end et minut, på trods af de mange sikkerhedsforanstaltninger, Apple har indført for at undgå denne slags ting.

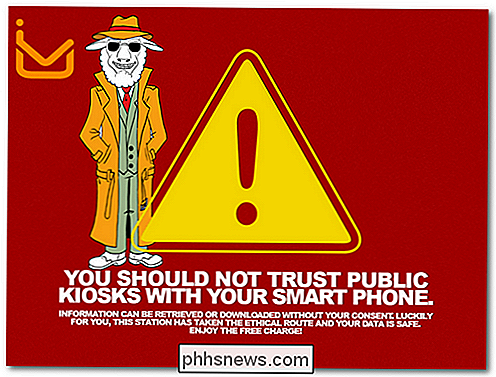

Denne type udnyttelse er dog næppe et nyt blip på sikkerhedsradaren. For to år siden på DEF CON-sikkerhedskonferencen i 2011 byggede forskere fra Aires Security, Brian Markus, Joseph Mlodzianowski og Robert Rowley en opladningskiosk for specifikt at demonstrere farerne ved saft jacking og gøre offentligheden opmærksom på, hvor sårbare deres telefoner var, da forbundet til en kiosk - billedet ovenfor blev vist til brugere, efter at de kørte ind i den ondsindede kiosk. Selv enheder, der blev instrueret til ikke at parre eller dele data, blev stadig ofte kompromitteret via Aires Security kiosken.

Endnu mere bekymrende er, at eksponering for en ondsindet kiosk kunne skabe et langvarigt sikkerhedsproblem, selv uden øjeblikkelig indsprøjtning af ondsindet kode. I en nylig artikel om emnet fremhæver sikkerhedsforsker Jonathan Zdziarski, hvordan iOS-parringsproblemet fortsætter, og kan tilbyde ondsindede brugere et vindue til din enhed, selvom du ikke længere er i kontakt med kiosken:

Hvis du ikke er bekendt med, hvordan parring fungerer på din iPhone eller iPad, er det den mekanisme, hvor dit skrivebord etablerer et betroet forhold til din enhed, så iTunes, Xcode eller andre værktøjer kan tale med det. Når en stationær maskine er blevet parret, kan den få adgang til en lang række personlige oplysninger på enheden, herunder din adressebog, noter, fotos, musiksamling, sms database, skrive cache og kan endda starte en fuld backup af telefonen. Når en enhed er parret, kan du få adgang til alt dette og mere til enhver tid trådløst, uanset om du har aktiveret WiFi-synkronisering. Et parring varer i filsystemets livstid: det vil sige, når din iPhone eller iPad er parret med en anden maskine, forbliver det parringsforhold, indtil du gendanner telefonen til fabriksstatus.

Denne mekanisme, der skal gøre brug af din iOS-enhed smertefri og fornøjelig, kan faktisk skabe en temmelig smertefuld tilstand: Kiosken du har genopladet din iPhone med kan teoretisk opretholde en Wi-Fi navlestreng til din iOS-enhed for fortsat adgang, selv efter at du har trukket din telefon fra og slumped i en nærliggende loungestol på lufthavnen for at spille en runde (eller fyrre) af vredfugle.

Hvor bekymret skal jeg være?

Vi er alt andet end alarmistiske her på How-To Geek, og vi giver det altid til dig lige: japansk japansk er i øjeblikket en stort set teoretisk trussel, og chancerne for, at USB-opladningshavnene i kiosken på din lokale lufthavn faktisk er en hemmelig front til en data-siphoning og malware-injektionscomputer, er meget lave. Dette betyder imidlertid ikke, at du bare skal rykke på skuldrene og straks glemme den meget reelle sikkerhedsrisiko, der tilslutter din smartphone eller tablet til en ukendt enhed.

For flere år siden, da Firefox-udvidelsen Firesheep var den tale om byen i sikkerhedskredse, var det netop den stort set teoretiske, men stadig meget reelle trussel om en simpel browserudvidelse, der tillod brugere at kapre webservices bruger sessioner af andre brugere på den lokale Wi-Fi-knude, der medførte betydelige ændringer. Slutbrugere begyndte at tage deres browsersessionssikkerhed mere alvorligt (ved at bruge teknikker som tunneling via deres internetforbindelser via hjemmet eller tilslutning til VPN'er), og store internetfirmaer har foretaget store sikkerhedsændringer (som f.eks. Kryptering af hele browsersessionen og ikke kun login).

På denne måde gør brugerne opmærksomme på truslen om at juice jager begge reducerer chancen for, at folk vil være juice jacked og øger presset på virksomheder for bedre at klare deres sikkerhedspraksis (det er godt, for eksempel at din iOS-enhed parrer så let og det gør din brugeroplevelse glat, men konsekvenserne af levetidsparring med 100% tillid til den parrede enhed er ret alvorlige.)

Hvordan kan jeg undgå Juice Jacking?

Selv om saft jacking ikke er så udbredt en trussel som direkte telefontyveri eller eksponering for ondsindede vira via kompromitterede downloads, bør du stadig tage fornuftige forholdsregler for at undgå udsættelse for systemer, der kan få ondsindet adgang til din pe Billedgodtbefindende med Exogear .

De mest oplagte forsigtighedscentre rundt gør det simpelthen ikke nødvendigt at oplade telefonen ved hjælp af et tredjepartssystem:

Hold dine enheder toppede: Den mest oplagte forholdsregel er at holde din mobilenhed opkrævet. Gør det til en vane at oplade din telefon på dit hjem og kontor, når du ikke aktivt bruger det eller sidder ved skrivebordet på arbejde. Jo færre gange finder du dig selv at stirre på en rød 3% batteristang, når du rejser eller væk fra hjemmet, jo bedre.

Bær en personlig oplader: Opladere er blevet så små og lette at de næsten ikke vejer mere end det egentlige USB-kabel, de vedhæfter. Kast en oplader i tasken, så du kan oplade din egen telefon og opretholde kontrol over dataporten.

Bær et backup-batteri: Uanset om du vælger at bære et fuldt reservebatteri (til enheder, der giver dig mulighed for fysisk bytte batteriet) eller et eksternt reservebatteri (som denne lille 2600mAh en), kan du gå længere uden at skulle binde telefonen til en kiosk eller stikkontakt.

Ud over at sikre, at din telefon opretholder et fuldt batteri, er der yderligere software teknikker, du kan bruge (selvom du som forestiller dig, at disse er mindre end ideelle og ikke garanteret at arbejde i betragtning af det konstant udviklende våbenkapløb af sikkerhedsudnyttelser). Som sådan kan vi ikke virkelig acceptere nogen af disse teknikker som virkelig effektive, men de er helt sikkert mere effektive end ikke at gøre noget.

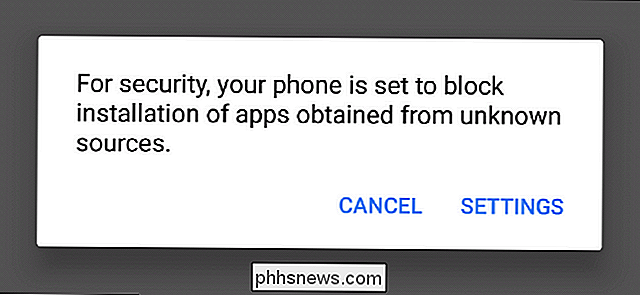

Lås din telefon: Når din telefon er låst, virkelig låst og utilgængelig uden input af en pinkode eller tilsvarende adgangskode, bør din telefon ikke parre med den enhed, den er tilsluttet. IOS-enheder vil kun parre, når de er låst op, men igen, som vi fremhævede tidligere, finder parring sted inden for få sekunder, så du har bedre sørget for, at telefonen virkelig er låst.

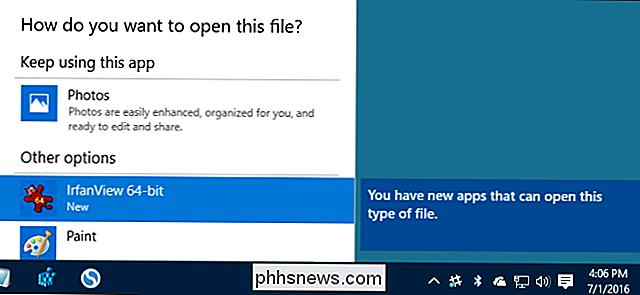

Slå telefonen ned: Denne teknik virker kun på en telefonmodel via telefonmodel, da nogle telefoner vil, selvom de bliver slukket, stadig strøm på hele USB-kredsløbet og tillader adgang til flashlageret i enheden.

Deaktiver parring (Kun jailbroken iOS-enheder): Jonathan Zdziarski, som tidligere nævnt i artiklen, udgav en lille ansøgning om jailbroken iOS-enheder, der gør det muligt for slutbrugeren at styre enhedens parringsadfærd. Du kan finde hans ansøgning, PairLock, i Cydia Store og her.

En endelig teknik, som du kan bruge, hvilket er effektivt men ubelejligt, er at bruge et USB-kabel, hvor datatråden enten fjernes eller afkortes. Solgt som "power only" kabler, mangler disse kabler de to ledninger, der er nødvendige til dataoverførsel, og kun de to ledninger til strømtransmission er tilbage. En af de ulemper ved at bruge et sådant kabel er imidlertid, at din enhed normalt oplader langsommere, da moderne opladere bruger datakanalerne til at kommunikere med enheden og indstille en passende maksimal overførselstærskel (fraværende denne kommunikation vil opladeren som standard den laveste sikre tærskel).

I sidste ende er det bedste forsvar mod en kompromitteret mobil enhed bevidsthed. Hold din enhed opladet, aktiver de sikkerhedsfunktioner, der leveres af operativsystemet (ved at vide, at de ikke er idiotsikker, og alle sikkerhedssystemer kan udnyttes) og undgå at tilslutte telefonen til ukendte ladestationer og computere på samme måde som du undgår klogt at åbne vedhæftede filer fra ukendte afsendere.

Sådan aktiveres forældrekontrol på din Xbox One

Forældrekontrol gør det muligt at begrænse børnekonti på en Xbox One. Du kan begrænse adgangen til spil, medier og apps ved aldersbedømmelse, filtrere internettet og kontrollere online privatlivets fred og chatfunktioner. Dette fungerer på samme måde som forældrekontrollen i Windows 10. Denne funktion er afhængig af dine børn, hver med deres egne konti.

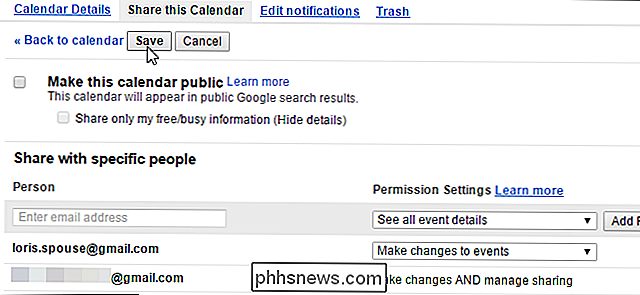

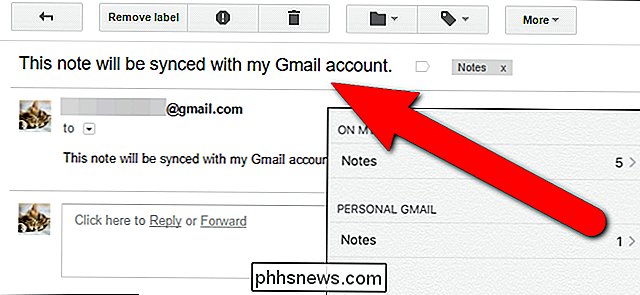

Sådan synkroniseres iOS 9's noter med din Gmail-konto

Du kan synkronisere noter på din iPhone eller iPad til din iCloud-konto, men vidste du, at du også kan synkronisere noter med Gmail? Du kan tilføje din Gmail-konto til Notes-appen og få adgang til eventuelle noter, der er føjet til den konto på en hvilken som helst computer-Mac eller Windows. Først skal du, hvis du ikke allerede har, tilføje din Gmail-konto til din iOS-enhed.