Sikkerhedsrisikoen for at låse din Android-telefon Bootloader

Android-nørdninger ofte låser deres bootloaders op for at rotere deres enheder og installere brugerdefinerede ROM'er. Men der er en grund til at enheder leveres med låst bootloaders - låse din bootloader skaber sikkerhedsrisici.

Vi råder ikke imod rooting og bruger brugerdefinerede ROM'er, hvis det virkelig er hvad du vil gøre, men du bør være opmærksom på risiciene. Af samme grund kommer Android ikke til at blive rodfæstet, det kommer ikke til at låse op - med mere strøm kommer der flere risici.

Hvorfor Android Bootloaders Come Locked

Android-enheder kommer med låst bootloaders af en grund. Det er ikke kun, at transportører og producenter ønsker at eje din hardware og forhindre dig i at installere brugerdefinerede ROM'er på det - selv om de gør det - der er gode sikkerhedsmæssige grunde. Selv Google Nexus-linje af enheder, der er beregnet som udviklerenheder, har låst bootloaders.

En enhed med en låst bootloader starter kun operativsystemet, der aktuelt er på det. Du kan ikke installere et brugerdefineret operativsystem - bootloaderen vil nægte at indlæse den.

Hvis din enheds bootloader er låst op, vil du se et ulåst hængelåsikon på skærmen under starten af opstartsprocessen.

Android Visker sig selv, når du låser op for din Bootloader

Hvis du har en Nexus-enhed som en Nexus 4 eller Nexus 7, er der en hurtig og officiel måde at låse op på din startlader. Som en del af denne proces tørrer Android alle data på din enhed. Du får en enhed med en ulåst bootloader, men en der ikke har nogen af dine data på den. Du kan derefter installere en brugerdefineret ROM.

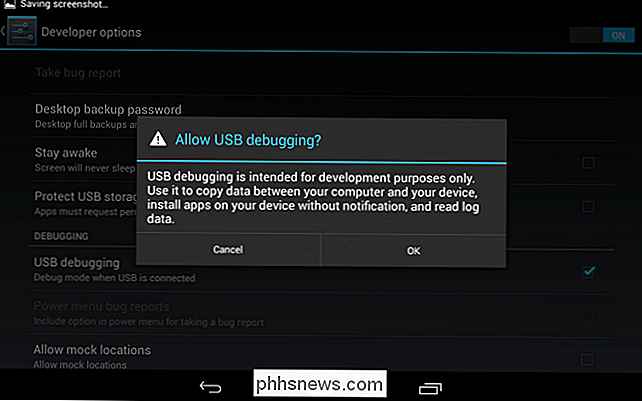

Dette er ubehageligt for folk, der bare ønsker at rodse deres enhed uden at gennemgå en lang installationsproces, men det er en vigtig sikkerhedsforanstaltning. Din pinkode eller adgangskode beskytter adgangen til din Android-enhed, og oplåsning af bootloader åbner huller, der gør det muligt for personer med fysisk adgang til din enhed at omgå din pinkode eller adgangskode.

Omgå din pinkode eller kodeord

Hvis din Android-telefon har en standard låst bootloader, når en tyv får hænderne på det, vil de ikke kunne få adgang til enhedens data uden at kende sin PIN-kode eller adgangskode. (Selvfølgelig kan en meget bestemt tyv knæk åbne telefonen og fjerne lageret for at læse det i en anden enhed.)

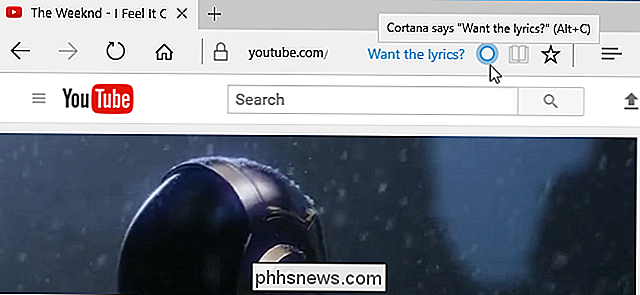

Hvis din Android-telefon eller tablets bootloader låser op, når en tyv får hænderne på det, kunne de genstarte din enhed i sin bootloader og starte dit brugerdefinerede opsving miljø (eller flash en tilpasset opsving og derefter starte det). Fra genoprettelsesfunktionen kunne de bruge adb-kommandoen til at få adgang til alle data på din enhed. Dette omgåer enhver pinkode eller adgangskode, der bruges til at sikre din enhed.

Hvis du låser din enhed op og vil beskytte dig mod dette, kan du vælge at aktivere Android's krypteringsfunktion. Dette ville sikre, at dine data gemmes i en krypteret form, så folk ikke ville kunne få adgang til dine data uden din krypteringsadgangskode. Selv kryptering kan ikke beskytte dine data perfekt.

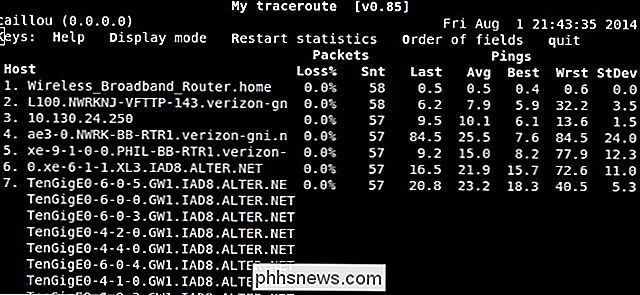

Omgå kryptering med en fryser

Hvis din Android-telefon eller -tablet kører, når en tyv får hænderne på det, kunne de teoretisk sætte telefonen i fryseren til en time før du blinker et nyt operativsystem på det. Vi dækkede dette, da vi forklarede, hvordan frysere og kolde temperaturer kan omgå kryptering - i det væsentlige forbliver krypteringsnøglen i enhedens RAM meget længere, hvis RAM'en afkøles, og den kan udvindes, før den forsvinder.

Et angreb blev udført mod en Galaxy Nexus, der blev anbragt i fryseren, og forskerne var i stand til at genvinde sin krypteringsnøgle. Dette angreb var kun succesfuldt fordi den pågældende Galaxy Nexus havde en ulåst bootloader, så forskerne kunne blinke et operativsystem på det og bruge det nye OS til at dumpe indholdet af enhedens RAM. Hvis Galaxy Nexus havde en låst boot loader, ville dette angreb ikke have været muligt. Det kan teoretisk nok stadig være muligt at revne telefonen, fjerne dens RAM og læse den i en anden enhed, men det bliver meget mere kompliceret.

Selvfølgelig behøver du sandsynligvis ikke at bekymre sig om dette for meget. Hvis du er en Android-geek, installerer brugerdefinerede ROM'er og roser din enhed til eget brug, vil du sandsynligvis ikke være målet for en bestemt og dygtig tyv, der ønsker at få adgang til dataene på din enhed. Hvis din enhed bliver stjålet, er det sandsynligvis af en person, der bare vil tørre enheden og sælge den.

Android's startlaster kommer imidlertid til at lukke af en grund. Med Android-telefoner, der bruges af virksomheder og regeringer, giver en låst startlaster ekstra beskyttelse mod virksomhedsspionage, og andre regeringers spioner, hvis en telefon bliver stjålet eller tabt.

Billedkredit: Johan Larsson på Flickr

Sådan opstilles og bruges udvidelser i fotos til OS X

Billeder til OS X er allerede et ret fuldt udstyret program, men med udvidelser, som du nemt kan tilføje i et par klik , du kan gøre det endnu mere. RELATED: Sådan redigeres dine billeder med din Macs fotos ansøgning Fotosudvidelser udvider i høj grad deres funktioner, hvilket giver det mere strøm og funktioner i tillæg til masser af coole kræfter og funktioner Billeder har allerede.

Hvorfor er min VPN-baseret Ping hurtigere end en ikke-VPN One?

Når det kommer til at spille onlinespil, jo bedre vores forbindelseshastighed er, desto mere kan vi nyde os selv. Men hvilken type forbindelse er faktisk bedst til vores behov i sidste ende? Dagens SuperUser Q & A-indlæg har svarene på et forvirret læsers spørgsmål. Dagens Spørgsmål og Svar-sessions kommer til vores side med SuperUser-en underafdeling af Stack Exchange, en community-driven gruppe af Q & A-websteder.