Download.com og andre Bundle Superfish-Style HTTPS Breaking Adware

Det er en skræmmende tid at være en Windows-bruger. Lenovo bundlede HTTPS-hijacking Superfish adware, Comodo-skibe med et endnu værre sikkerhedshul, der hedder PrivDog, og dusinvis af andre apps som LavaSoft gør det samme. Det er virkelig dårligt, men hvis du vil have dine krypterede websessioner til at blive kapret, skal du bare gå til CNET Downloads eller et hvilket som helst freeware-websted, fordi de alle sammen bundler HTTPS-breaking adware nu.

RELATED: Her er hvad der sker, når du installerer Top 10 Download.com Apps

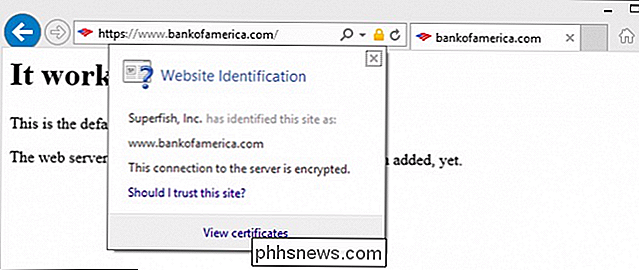

Superfish-fiaskoen begyndte, da forskerne opdagede, at Superfish, der blev bundtet på Lenovo-computere, installerede et falsk rodcertifikat til Windows, der i det væsentlige kapsler alle HTTPS-browsere, så certifikaterne altid ser gyldige ud, selvom de aren og de gjorde det på en så usikker måde, at ethvert scriptkiddie hacker kunne udføre det samme.

Og så installerer de en proxy i din browser og tvinger al din browsing gennem det, så de kan indsætte annoncer. Det er rigtigt, selv når du opretter forbindelse til din bank eller på et sygesikringssted eller hvor som helst der skal være sikkert. Og du ville aldrig vide, fordi de brød Windows-kryptering for at vise dig annoncer.

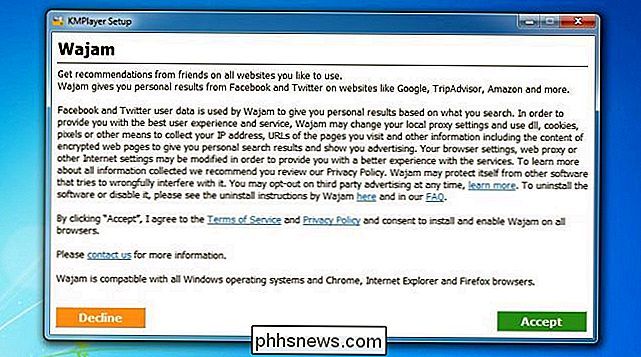

Men den triste, triste kendsgerning er, at de ikke er de eneste der gør dette - adware som Wajam, Geniusbox, Content Explorer og andre gør alle nøjagtig samme ting , installerer deres egne certifikater og tvinger al din browsing (herunder HTTPS-krypterede browsersessioner) til at gå gennem deres proxyserver. Og du kan blive smittet af denne vrøvl ved at installere to af de 10 bedste apps på CNET Downloads.

Den nederste linie er, at du ikke længere kan stole på det grønne låsikon i browserens adresselinje. Og det er en skræmmende, skræmmende ting.

Sådan fungerer HTTPS-Hijacking Adware, og hvorfor det er så dårligt

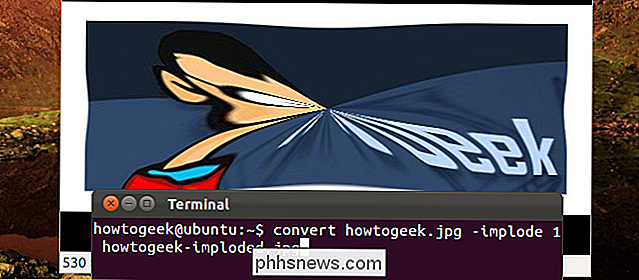

Ummm, jeg skal bruge dig til at fortsætte og lukke fanen. Mmkay?

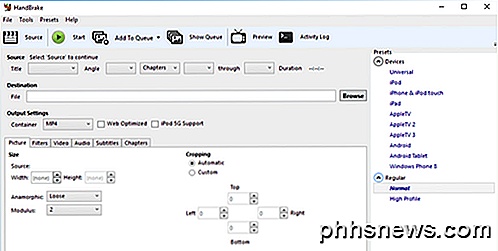

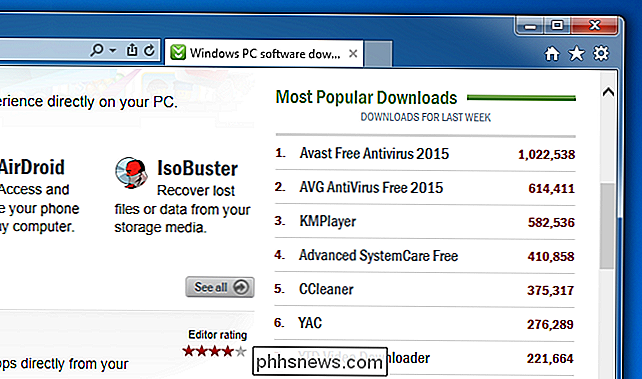

Som vi tidligere har vist, hvis du laver den enorme gigantiske fejl ved at stole på CNET Downloads, kan du allerede være inficeret med denne type adware. To af de ti bedste downloads på CNET (KMPlayer og YTD ) bundter to forskellige typer af HTTPS-hijacking-adware , og i vores forskning fandt vi ud af, at de fleste andre freeware-websteder gør det samme.

Bemærk: Installatørerne er så besværlige, at vi arenerer er sikker på, hvem der teknisk gør "bundling", men CNET reklamerer disse apps på deres hjemmeside, så det er virkelig et spørgsmål om semantik. Hvis du anbefaler at folk downloader noget, der er dårligt, har du lige fejl. Vi har også fundet ud af, at mange af disse adware-virksomheder i hemmelighed er de samme mennesker, der bruger forskellige firmanavn.

På baggrund af downloadnumrene fra top 10-listen over CNET downloads alene bliver en million mennesker smittet hver måned med adware, der er kapring af deres krypterede websessioner til deres bank eller e-mail eller noget der skal være sikkert.

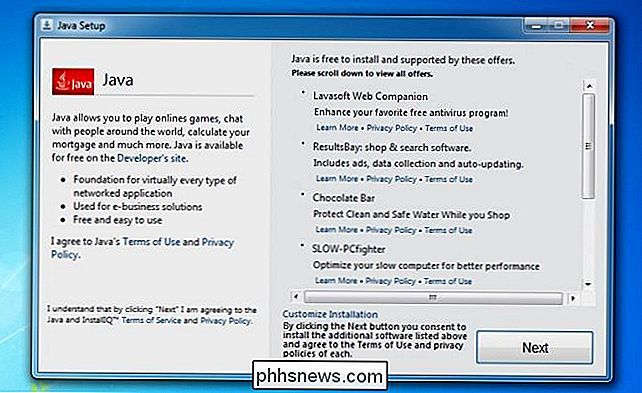

Hvis du har lavet fejlen ved at installere KMPlayer, og du klarer at ignorere alle de andre crapware, vil du blive præsenteret med dette vindue . Og hvis du ved et uheld klikker på Accept (eller klik på den forkerte nøgle), bliver dit system pwned.

Download websteder skal skamme sig over sig selv.

Hvis du endte med at downloade noget fra en endnu mere skitseret kilde, som download-annoncerne i din yndlings søgemaskine vil du se en hel liste over ting, der ikke er gode. Og nu ved vi, at mange af dem vil helt ødelægge godkendelse af HTTPS-certifikater, hvilket giver dig fuldstændig sårbar.

Lavasoft Web Companion bryder også HTTPS-kryptering, men også denne bundler installerede adware.

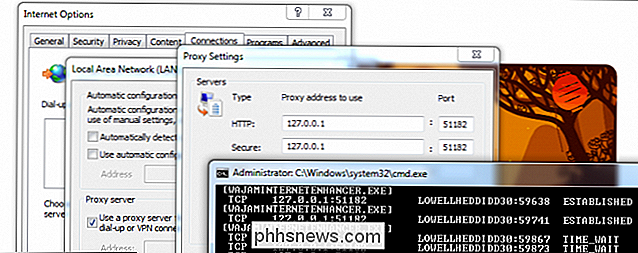

Når du bliver smittet med nogen En af disse ting, det første der sker, er at det angiver din systemproxy for at køre gennem en lokal proxy, som den installerer på din computer. Vær særlig opmærksom på "Sikker" elementet nedenfor. I dette tilfælde var det fra Wajam Internet "Enhancer", men det kunne være Superfish eller Geniusbox eller nogen af de andre, vi har fundet, de arbejder alle sammen på samme måde.

Det er ironisk, at Lenovo brugte ordet "forbedre" for at beskrive Superfish.

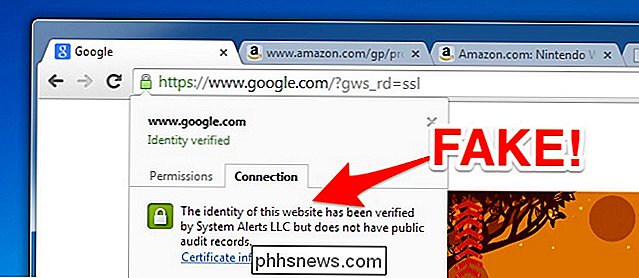

Når du går til et websted, der skal være sikkert, vil du se det grønne låsikon, og alt ser perfekt ud. Du kan endda klikke på låsen for at se detaljerne, og det ser ud til at alt er fint. Du bruger en sikker forbindelse, og selv Google Chrome vil rapportere, at du er forbundet til Google med en sikker forbindelse. Men du er ikke!

System Alerts LLC er ikke et rigtigt rodcertifikat, og du er faktisk går gennem en man-i-mid-proxy, der indsætter annoncer på sider (og hvem ved hvad der er mere). Du skal bare sende dem alle dine adgangskoder, det ville være lettere.

Systemadvarsel: Dit system er blevet kompromitteret.

Når adware er installeret og proxyer al din trafik, begynder du at se virkelig modbydelige annoncer over det hele. Disse annoncer vises på sikre websteder, som Google, erstatter de faktiske Google-annoncer, eller de vises som popups overalt og overtager hvert websted.

Jeg vil gerne have min Google uden malware links, tak.

De fleste af denne adware viser "annonce" links til direkte malware. Så selvom adware i sig selv kan være en juridisk gener, aktiverer de nogle virkelig, virkelig dårlige ting.

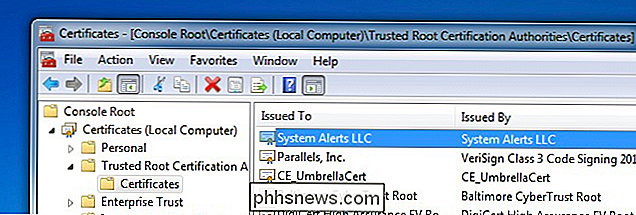

De opnår dette ved at installere deres falske rootcertifikater i Windows-certifikatbutikken og derefter proxying de sikre forbindelser, mens de underskrives med deres falske certifikat .

Hvis du kigger i panelet Windows Certificates, kan du se alle slags helt gyldige certifikater ... men hvis din pc har en eller anden type adware installeret, vil du se falske ting som System Alerts, LLC eller Superfish , Wajam eller snesevis af andre fejl.

Er det fra paraplyfirma?

Selvom du er blevet smittet og derefter fjernet det onde, kan certifikaterne stadig være der, hvilket gør dig sårbar over for andre hackere, der måske har ekstraheret de private nøgler. Mange af adwareinstallatørerne fjerner ikke certifikaterne, når du afinstallerer dem.

De er alle menneskelige mellemangreb, og her arbejder de

Dette er et rigtigt levende angreb af den fantastiske sikkerhed forsker Rob Graham

Hvis din pc har falske rodcertifikater installeret i certifikatforretningen, er du nu sårbar over for Man-in-the-Middle angreb. Hvad det betyder er, at hvis du opretter forbindelse til et offentligt hotspot, eller hvis nogen får adgang til dit netværk eller klarer at hakke noget opstrøms fra dig, kan de erstatte legitime websteder med falske websteder. Dette kan måske lyde fjernet, men hackere har været i stand til at bruge DNS-hijacks på nogle af de største websteder på nettet for at kapre brugere til et falsk websted.

Når du er blevet kapret, kan de læse alt, hvad du sender til et privat websted - adgangskoder, privat information, sundhedsoplysninger, e-mails, socialsikringsnumre, bankoplysninger osv. Og du ved aldrig, fordi din browser vil fortælle dig, at din forbindelse er sikker.

Dette virker fordi den offentlige nøgle kryptering kræver både en offentlig nøgle og en privat nøgle. De offentlige nøgler er installeret i certifikatbutikken, og den private nøgle skal kun kendes af det websted, du besøger. Men når angriberne kan kapre dit rodcertifikat og holde både offentlige og private nøgler, kan de gøre alt, hvad de vil.

I tilfælde af Superfish brugte de samme private nøgle på hver computer, der har Superfish installeret, og inden for en Få timer kunne sikkerhedsforskere udtrække de private nøgler og oprette websteder for at teste om du er sårbar og bevise at du kunne blive kapret. For Wajam og Geniusbox er nøglerne forskellige, men Content Explorer og nogle andre adware bruger også de samme nøgler overalt, hvilket betyder, at dette problem ikke er unikt for Superfish.

Det bliver værre: Det meste af denne crap deaktiverer HTTPS validering helt

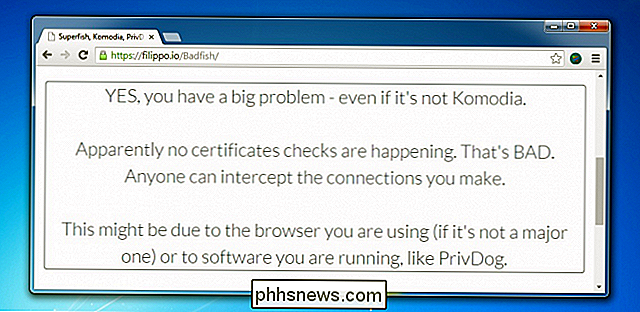

I går har sikkerhedsforskere opdaget et endnu større problem: Alle disse HTTPS-proxyer deaktiverer al validering, mens det ser ud som om alting er fint.

Det betyder at du kan gå til et HTTPS-websted, der har et helt ugyldigt certifikat , og denne adware vil fortælle dig, at webstedet er fint. Vi testede adware, som vi nævnte tidligere, og de deaktiverer helt HTTPS-validering helt, så det er ligegyldigt, om de private nøgler er unikke eller ej. Stødende dårligt!

Alle disse adware bryder fuldstændigt certifikatkontrol.

Enhver med adware installeret er sårbar for alle mulige angreb, og i mange tilfælde er det fortsat sårbart, selvom adware er fjernet.

Du kan kontrollere, om du er sårbar over for Superfish, Komodia eller ugyldig certifikatkontrol ved hjælp af teststedet skabt af sikkerhedsforskere, men som vi allerede har demonstreret, er der meget mere adware derude, der gør det samme, og fra vores forskning vil tingene fortsætte med at få værre.

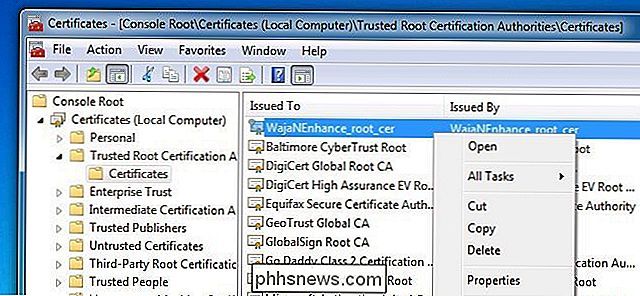

Beskyt dig selv: Kontroller certifikatpanelet og slettet dårlige poster

Hvis du er bekymret, skal du tjekke din certifikatbutik for at sikre dig, at du ikke har installeret sketchy certifikater, som senere kan aktiveres af en persons proxyserver. Det kan være lidt kompliceret, fordi der er mange ting derinde, og det meste skal være der. Vi har heller ikke en god liste over, hvad der skal og bør ikke være der.

Brug WIN + R til at trække op i dialogboksen Kør, og skriv derefter "mmc" for at trække et Microsoft Management Console vindue op. Brug derefter File -> Add / Remove Snap-ins og vælg Certifikater fra listen til venstre, og tilføj det til højre side. Sørg for at vælge Computer-konto i den næste dialog, og klik derefter på resten.

Du vil gerne henvende dig til Trusted Root Certification Authorities og kigge efter virkelig skitserede poster som nogen af disse (eller noget der ligner disse)

- Sendori

- Purelead

- Rocket Tab

- Super Fish

- Lookthisup

- Pando

- Wajam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler er et legitimt udviklerværktøj, men malware har kapret deres cert )

- System Alerts, LLC

- CE_UmbrellaCert

Højreklik og Slet nogle af de indtastninger, du finder. Hvis du så noget forkert, da du testede Google i din browser, skal du sørge for at slette den også. Bare vær forsigtig, fordi hvis du sletter de forkerte ting her, går du til at bryde Windows.

Vi håber, at Microsoft frigiver noget for at kontrollere dine rodcertifikater og sørge for, at kun gode er der. Teoretisk kan du bruge denne liste fra Microsoft af de certifikater, der kræves af Windows, og derefter opdatere til de nyeste rodcertifikater, men det er helt uprøvet på dette tidspunkt, og vi anbefaler det ikke, før nogen tester dette ud.

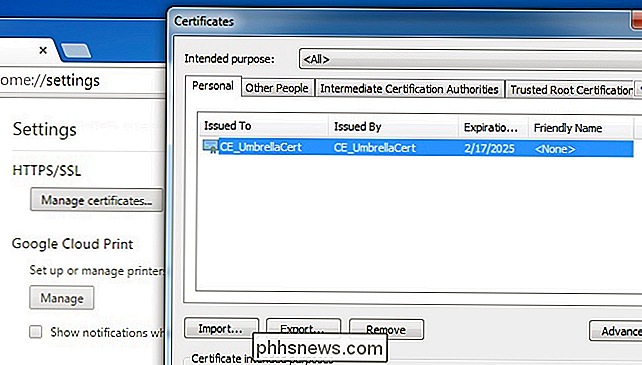

Næste , du bliver nødt til at åbne din webbrowser og finde de certifikater, der sandsynligvis er cachelagrede der. For Google Chrome skal du gå til Indstillinger, Avancerede indstillinger og derefter Administrer certifikater. Under Personlig kan du nemt klikke på knappen Fjern på eventuelle dårlige certifikater ...

Men når du går til Trusted Root Certification Authorities, skal du klikke på Advanced og derefter fjerne markeringen af alt, hvad du ser for at holde op med at give tilladelser til det certifikat ...

Men det er sindssyge.

RELATERET: Stop forsøger at rense din inficerede computer! Bare Nuke det og geninstallér Windows

Gå til bunden af vinduet Avancerede indstillinger, og klik på Nulstil indstillinger for at nulstille Chrome til standardindstillingerne helt. Gør det samme for alle andre browsere, du bruger, eller fjern helt, slett alle indstillinger og installer det igen.

Hvis din computer er blevet berørt, er du nok bedre til at gøre en helt ren installation af Windows. Bare vær sikker på at sikkerhedskopiere dine dokumenter og billeder og alt det.

Så hvordan beskytter du dig selv?

Det er næsten umuligt at beskytte dig selv helt, men her er et par almindelige sans retningslinjer for at hjælpe dig:

- Kontrollér Superfish / Komodia / Certification validation test site.

- Aktiver Klik-til-Play for plugins i din browser, hvilket vil hjælpe dig med at beskytte dig fra alle disse nul-dag Flash og andre plugin sikkerhedshuller der er.

- Vær meget forsigtig med hvad du downloader, og prøv at bruge Ninite, når du absolut skal.

- Vær opmærksom på, hvad du klikker, når du klikker.

- Overvej at bruge Microsofts forbedrede mitigationsværktøjsværktøjssæt (EMET) eller Malwarebytes Anti- Udnyt for at beskytte din browser og andre kritiske applikationer fra sikkerhedshuller og nul-dagsangreb.

- Sørg for, at al din software, plugins og anti-virus forbliver opdaterede, og det inkluderer også Windows-opdateringer.

Men det er en forfærdelig masse arbejde, fordi du bare ønsker at surfe på internettet uden at blive kapret. Det er ligesom at håndtere TSA.

Windows-økosystemet er en cavalcade af crapware. Og nu er den grundlæggende sikkerhed for internettet brudt for Windows-brugere. Microsoft skal rette op på dette.

Skal du bruge en tredjeparts uninstaller?

Hvis du er ligesom de fleste Windows-brugere, skal du formentlig bare afinstallere programmer ved at starte deres afinstallationsprogrammer fra Add / Remove Programs Kontrolpanel. Men hvis du er en nørd, er der en chance for, at du har dabbled med en tredjeparts afinstallerer. Afinstallere af tredjeparter er ikke et systemværktøj, som de fleste brugere skal bruge, men de er ikke helt ubrugelige.

Sådan styrer du din Mac med din stemme

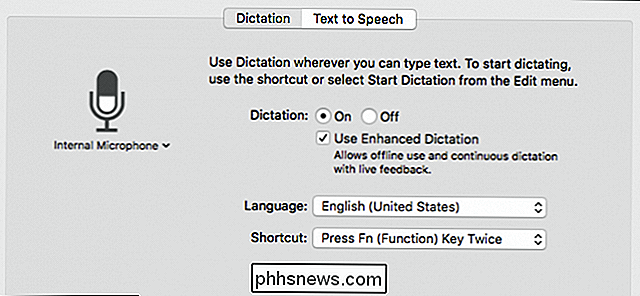

Rygter er overbevist om, at Apple vil tilføre Siri til OS X i den nærmeste fremtid, men hvad du måske ikke ved, er, at du allerede kan kontrollere din Mac helt lidt med den indbyggede Enhanced Dictation-funktion. Enhanced Dictation er ikke beregnet til at fungere som Siri. Det vil f.eks. Ikke tjekke sportsresultater eller din e-mail, men det giver ganske få kommandoer, du kan bruge til at styre din computer.