Forskellen mellem WEP, WPA og WPA2 Wi-Fi-adgangskoder

Selvom du ved, at du skal sikre dit Wi-Fi-netværk (og allerede har gjort det), finder du sikkert alle Sikkerhedsprotokollen akronymer lidt forvirrende. Læs videre, da vi fremhæver forskellene mellem protokoller som WEP, WPA og WPA2, og hvorfor det betyder, hvilken akronym du slår på dit Wi-Fi-netværk.

Hvad betyder det?

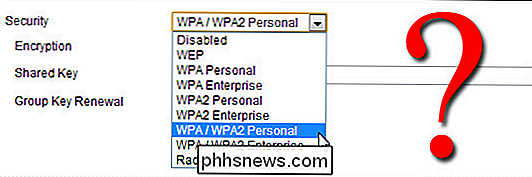

Du gjorde hvad du fik at vide at gøre, du logget ind på din router, efter du har købt den og tilsluttet den for første gang, og indstil en adgangskode. Hvad betyder det, hvad den lille akronym ved siden af sikkerhedsprotokollen du valgte, var? Som det viser sig, det betyder meget. Som det er tilfældet med alle sikkerhedsstandarder, har øget computerstyrke og udsatte sårbarheder gjort ældre Wi-Fi-standarder i fare. Det er dit netværk, det er dine data, og hvis nogen kapsler dit netværk til deres ulovlige hijinks, bliver det din dør, politiet kommer til at banke på. Forstå forskellene mellem sikkerhedsprotokoller og implementere den mest avancerede, som din router kan støtte (eller opgradere den, hvis den ikke understøtter nuværende gen-sikre standarder), er forskellen mellem at tilbyde nogen nem adgang til dit hjemmenetværk og ikke.

WEP , WPA og WPA2: Wi-Fi-sikkerhed gennem alderen

Wi-Fi-sikkerhedsprotokoller har siden slutningen af 1990'erne gennemgået flere opgraderinger, med direkte afskrivning af ældre protokoller og væsentlig revision af nyere protokoller. En spadseretur gennem historien om Wi-Fi-sikkerhed tjener til at fremhæve både hvad der er derude lige nu, og hvorfor du bør undgå ældre standarder.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) er den mest udbredte Wi-Fi-sikkerhedsprotokol i verden. Dette er en funktion af alder, bagudkompatibilitet og det faktum, at det først vises i protokollens valgmenuer i mange router kontrolpaneler.

WEP blev ratificeret som en Wi-Fi sikkerhedsstandard i september 1999> . De første versioner af WEP var ikke særlig stærk, selv for den tid de blev frigivet, fordi amerikanske restriktioner for eksport af forskellige kryptografiske teknologier førte til, at producenter begrænsede deres enheder til kun 64-bit kryptering. Da restriktionerne blev løftet, blev det øget til 128 bit. På trods af introduktionen af 256-bit WEP forbliver 128-bit en af de mest almindelige implementeringer.

På trods af revisioner af protokollen og en øget nøgleformat blev der opdaget mange sikkerhedsfejl i WEP-standarden. Da databehandlingen øgedes, blev det lettere og lettere at udnytte disse fejl. Så tidligt som i 2001 svingede koncept-konceptudnyttelser, og i 2005 gav FBI en offentlig demonstration (for at øge bevidstheden om WEP's svagheder), hvor de sprængte WEP-adgangskoder i minutter ved hjælp af frit tilgængelig software.

På trods af forskellige forbedringer, work-arounds og andre forsøg på at kaste WEP-systemet op, forbliver det meget sårbart. Systemer, der er afhængige af WEP, bør opgraderes, eller hvis sikkerhedsopgraderinger ikke er en mulighed, udskiftes. Wi-Fi Alliance har officielt pensioneret WEP i 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) var Wi-Fi Alliance's direkte svar og erstatning for de stadig mere synlige sårbarheder i WEP standard. WPA blev formelt vedtaget i 2003, et år før WEP blev officielt pensioneret. Den mest almindelige WPA-konfiguration er WPA-PSK (Pre-Shared Key). Nøglerne, der bruges af WPA, er 256-bit, en signifikant stigning i forhold til 64-bit og 128-bit nøgler, der bruges i WEP-systemet.

Nogle af de væsentlige ændringer, der blev gennemført med WPA, inkluderede meddelelsesintegritetskontrol (for at bestemme om en angriber havde fanget eller ændret pakker passeret mellem adgangspunktet og klienten) og Temporal Key Integrity Protocol (TKIP). TKIP anvender et pakke nøglesystem, der var radikalt sikrere end det faste nøglesystem, der blev brugt af WEP. TKIP-krypteringsstandarden blev senere erstattet af Advanced Encryption Standard (AES).

På trods af, hvad WPA var betydeligt bedre end WEP, spøgte WEPs spøgelse WPA. TKIP, en kerne komponent i WPA, blev designet til let at blive rullet ud via firmwareopgraderinger på eksisterende WEP-kompatible enheder. Som sådan skulle den genbruge visse elementer, der blev brugt i WEP-systemet, som i sidste ende også blev udnyttet.

WPA, som sin forgænger WEP, er blevet vist ved både proof of concept og anvendte offentlige demonstrationer at være sårbare over for indtrængen. Interessant nok er processen, hvorved WPA normalt tilsidesættes, ikke et direkte angreb på WPA-protokollen (selvom sådanne angreb er blevet demonstreret), men ved angreb på et supplerende system, der blev rullet ud med WPA-Wi-Fi Protected Setup (WPS ), som blev designet til at gøre det nemt at forbinde enheder til moderne adgangspunkter.

Wi-Fi Protected Access II (WPA2)

WPA er fra 2006 blevet officielt erstattet af WPA2. En af de væsentligste ændringer mellem WPA og WPA2 er den obligatoriske brug af AES-algoritmer og indførelsen af CCMP (Counter Cipher Mode med Block Chaining Message Authentication Code Protocol) som erstatning for TKIP. Imidlertid er TKIP stadig bevaret i WPA2 som et tilbagesendelsessystem og for interoperabilitet med WPA.

I øjeblikket er den primære sikkerhedssvaghed for det faktiske WPA2-system en uklar (og kræver, at angriberen allerede har adgang til den sikrede Wi- Fi-netværk for at få adgang til bestemte nøgler og derefter fortsætte et angreb mod andre enheder på netværket). Som sådan er sikkerhedsmæssige konsekvenser af de kendte WPA2-sårbarheder begrænset næsten udelukkende til enterprise level-netværk og fortjener lidt eller ingen praktisk overvejelse med hensyn til sikkerhed i hjemmenetværket.

Desværre er den samme sårbarhed, der er det største hul i WPA-rustningen -Vektangivelsesvektoren via Wi-Fi Protected Setup (WPS) -restriktioner i moderne WPA2-tilgængelige adgangspunkter. Selv om det at bryde ind i et WPA / WPA2-sikret netværk, der bruger denne sårbarhed, kræver overalt fra 2-14 timers vedvarende indsats med en moderne computer, er det stadig en legitim sikkerhedsforanstaltning. WPS skal være deaktiveret, og hvis det er muligt, skal firmware til adgangspunktet blinke til en distribution, der ikke engang understøtter WPS, så angrebsvektoren er helt fjernet.

Wi-Fi Security History Acquired; Nu hvad?

På dette tidspunkt føler du dig også lidt (fordi du er sikker på at bruge den bedste sikkerhedsprotokol til din Wi-Fi-adgangspunkt) eller lidt nervøs (fordi du valgte WEP siden det var øverst på listen). Hvis du er i den sidstnævnte lejr, skal du ikke bekymre dig; vi har dækket dig.

Før vi slår dig med en læsningsliste over vores top Wi-Fi sikkerhedsartikler, er her crash kursuset. Dette er en grundlæggende liste, der rangordner de nuværende Wi-Fi-sikkerhedsmetoder, der er tilgængelige på enhver moderne router (efter 2006), bestilt fra bedste til værste:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP er der som en back-up-metode)

- WPA + TKIP

- WEP

- Åbn netværk (ingen sikkerhed overhovedet)

Ideelt set vil du deaktivere Wi-Fi Protected Setup (WPS) og indstille din router til WPA2 + AES. Alt andet på listen er et mindre end ideelt skridt ned fra det. Når du kommer til WEP, er dit sikkerhedsniveau så lavt, det handler om lige så effektivt som et kædeledeshegn - hegnet eksisterer simpelthen for at sige "hej, det er min ejendom", men enhver, der faktisk ønskede at kunne klatre, kunne bare klatre lige over det.

Hvis alt dette tænker på Wi-Fi-sikkerhed og kryptering, har du nysgerrig efter andre tricks og teknikker, som du nemt kan implementere for yderligere at sikre dit Wi-Fi-netværk, skal dit næste stop gennemse følgende How-To Geek-artikler:

- Wi-Fi-sikkerhed: Skal du bruge WPA2 + AES, WPA2 + TKIP eller begge?

- Sådan sikres dit Wi-Fi-netværk mod indtrængning

- Har du ikke en falsk følelse af sikkerhed: 5 usikre måder at sikre din Wi-Fi

- Sådan aktiverer du et gæstadgangspunkt på dit trådløse netværk

- De bedste Wi-Fi-artikler til sikring af dit netværk og optimering af routeren

Bevæbnet med en grundlæggende forståelse for, hvordan Wi-Fi sikkerhedsarbejde og hvordan du kan forbedre og opgradere dit adgangspunkt for hjemmenetværk, vil du sidde smuk med en nu sikker W i-Fi-netværk.

Sådan skifter du en Minecraft World fra Survival til Creative til Hardcore

Når du opretter en Minecraft-verden, vælger du din spiltilstand, og denne tilstand er fastsat for verdens levetid. Eller er det? Læs videre, da vi viser dig, hvordan du kan sidestille gamemode-lås og permanent ændre spilets tilstand. Hvorfor vil jeg gøre dette? Når du opretter en ny verden, vælger du din spiltilstand.

Brug værktøjet Hidden PowerCfg til at optimere batterilevetiden i Windows

PowerCfg-kommandoen er et skjult værktøj på Windows. Udover bare justering af strømstyringsindstillinger kan det generere nogle sofistikerede HTML-rapporter på Windows 7, 8 og 10. For at bruge dette værktøj skal du åbne et administratorkommandopromptvindue. I Windows 8, 8.1 eller 10 skal du højreklikke i nederste venstre hjørne af skærmen eller trykke på Windows Nøgle + X og vælge Kommandoprompt (Admin).