De forskellige former for tofaktorautentificering: SMS, Autoticator Apps og mere

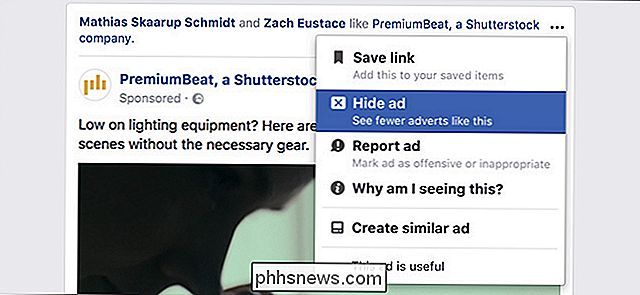

Mange onlinetjenester tilbyder tofaktorautentificering, hvilket øger sikkerheden ved at kræve mere end bare dit kodeord for at logge ind . Der findes mange forskellige typer ekstra godkendelsesmetoder, du kan bruge.

Forskellige tjenester tilbyder forskellige tofaktorautentificeringsmetoder, og i nogle tilfælde kan du endda vælge mellem et par forskellige muligheder. Her er hvordan de virker, og hvordan de adskiller sig.

SMS-verifikation

RELATERET: Hvad er tofaktorautentificering, og hvorfor har jeg brug for det?

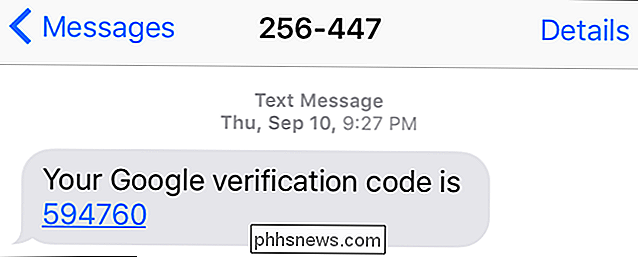

Mange tjenester giver dig mulighed for at tilmelde dig for at modtage en sms besked, når du logger ind på din konto. Denne SMS-besked indeholder en kort engangskode, du skal indtaste. Med dette system bruges din mobiltelefon som den anden godkendelsesmetode. Nogen kan ikke bare komme ind på din konto, hvis de har dit kodeord - de har brug for dit kodeord og adgang til din telefon eller dens sms-beskeder.

Dette er praktisk, da du ikke behøver at gøre noget særligt, og de fleste mennesker har mobiltelefoner. Nogle tjenester vil endda ringe til et telefonnummer og have et automatisk system tale en kode, så du kan bruge dette med et fast telefonnummer, der ikke kan modtage tekstbeskeder.

Der er dog store problemer med SMS-verifikation. Attackere kan bruge SIM swap-angreb for at få adgang til dine sikre koder eller fange dem takket være fejl i mobilnettet. Vi anbefaler, at du bruger sms'er, hvis det er muligt. Men SMS-beskeder er stadig meget mere sikre end ikke at bruge nogen tofaktorautentificering overhovedet!

App-genererede koder (som Google Authenticator og Authy)

RELATED: Sådan opstilles Authy for Two- Faktorautentificering (og synkroniser dine koder mellem enheder)

Du kan også få dine koder genereret af en app på din telefon. Den mest kendte app, der gør dette, er Google Authenticator, som Google tilbyder til Android og iPhone. Vi foretrækker dog Authy, hvilket gør alt Google Authenticator - og meget mere. På trods af navnet bruger disse apps en åben standard. Det er f.eks. Muligt at tilføje Microsoft-konti og mange andre typer af konti til Google Authenticator-appen.

Installer appen, scan koden, når du opretter en ny konto, og den app genererer nye koder ca. hvert 30. sekund. Du bliver nødt til at indtaste den nuværende kode, der vises i appen på din telefon, samt din adgangskode, når du logger ind på en konto.

Dette kræver slet ikke et cellesignal og det "frø", der tillader App til generering af de tidsbegrænsede koder gemmes kun på din enhed. Det betyder, at det er meget mere sikkert, da selv en person, der får adgang til dit telefonnummer eller aflytter dine tekstbeskeder, ikke kender dine koder.

Nogle tjenester - for eksempel Blizzards Battle.net Authenticator - har også deres egen dedikerede kodegenererende apps.

Fysiske godkendelsestaster

RELATERET: U2F Forklaret: Hvordan Google og andre virksomheder skaber en universel sikkerhedstoken

Fysiske godkendelsestaster er en anden mulighed, der begynder at blive mere populær. Store virksomheder fra teknologi- og finanssektoren skaber en standard kendt som U2F, og det er allerede muligt at bruge en fysisk U2F-token til at sikre dine Google-, Dropbox- og GitHub-konti. Dette er bare en lille USB-nøgle, du sætter på nøglering. Når du vil logge ind på din konto fra en ny computer, skal du indsætte USB-nøglen og trykke på en knap på den. Det er det-nej skrive koder. I fremtiden skal disse enheder arbejde sammen med NFC og Bluetooth for at kommunikere med mobilenheder uden USB-porte.

Denne løsning fungerer bedre end SMS-verifikation og engangskoder, fordi den ikke kan opsnappes og messes med. Det er også enklere og mere praktisk at bruge. For eksempel kan et phishing-websted vise dig en falsk Google-loginside og indfange din engangskode, når du prøver at logge ind. De kunne derefter bruge den kode til at logge ind på Google. Men med en fysisk godkendelsesnøgle, der fungerer sammen med din browser, kan browseren sikre, at den kommunikerer med den rigtige hjemmeside, og koden kan ikke fanges af en angriber.

Forvent at se meget mere af disse i fremtiden.

Appbaseret godkendelse

RELATERET: Sådan opstilles Googles nye kode-Mindre tofaktorautentificering

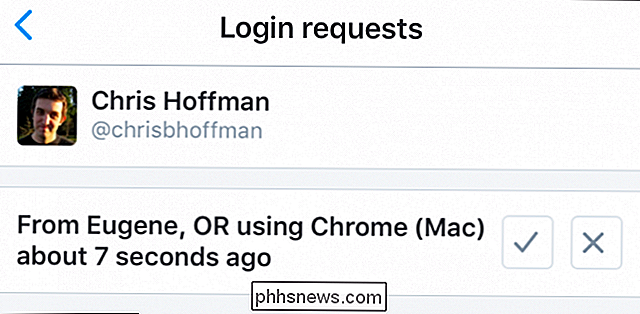

Nogle mobilapps muliggør to- faktor autentificering ved hjælp af selve appen. For eksempel tilbyder Google nu en kodefrit tofaktorautentificering, så længe du har Google-appen installeret på din telefon. Når du forsøger at logge ind på Google fra en anden computer eller enhed, skal du bare trykke på en knap på din telefon, ingen kode er påkrævet. Google kontrollerer for at sikre, at du har adgang til din telefon, før du forsøger at logge ind.

Apples totrinsbekræftelse fungerer på samme måde, selv om den ikke bruger en app. Den bruger selve iOS-operativsystemet. Når du forsøger at logge ind fra en ny enhed, kan du modtage en engangskode, der sendes til en registreret enhed, som din iPhone eller iPad. Twitters mobilapp har også en lignende funktion, der kaldes login-verifikation. Og Google og Microsoft har tilføjet denne funktion til Google Apps og Microsoft Authenticator smartphone apps.

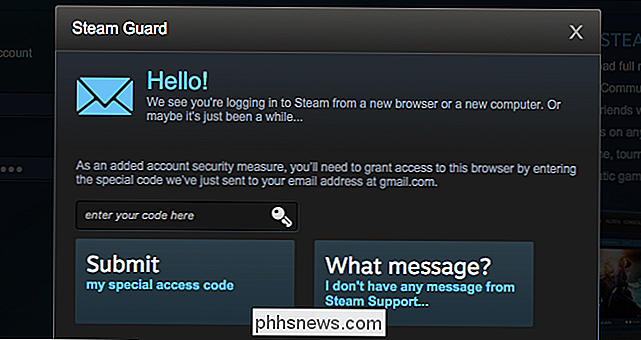

Email-baserede systemer

Andre tjenester er afhængige af din e-mail-konto for at godkende dig. Hvis du for eksempel aktiverer Steam Guard, vil Steam bede dig om at indtaste en engangskode, der sendes til din e-mail, hver gang du logger ind fra en ny computer. Dette sikrer i det mindste, at en angriber vil have brug for både din Steam-kontoadgangskode og adgang til din e-mail-konto for at få adgang til den pågældende konto.

Dette er ikke så sikkert som andre to-trins verifikationsmetoder, da det kan være nemt for nogen for at få adgang til din e-mail-konto, især hvis du ikke bruger to-trins verifikation på det! Undgå e-mailbaseret verifikation, hvis du kan bruge noget stærkere. (Heldigvis tilbyder Steam appbaseret godkendelse på sin mobilapp.)

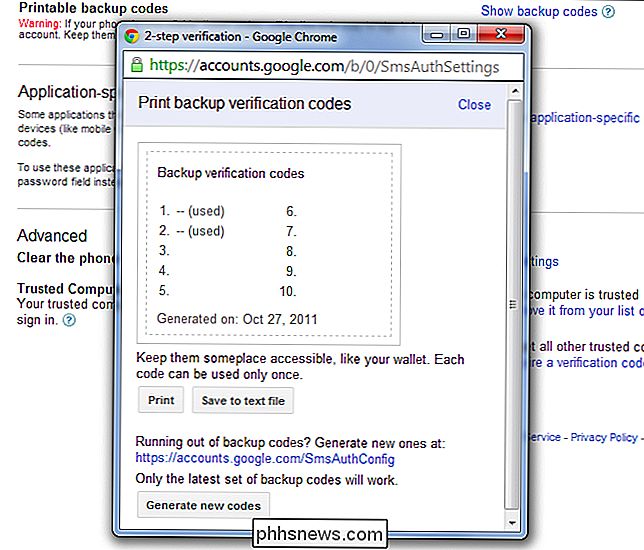

Den sidste udvej: Gendannelseskoder

RELATERET: Sådan undgår man at blive låst ved anvendelse af tofaktorautentificering

Gendannelseskoder Giv et sikkerhedsnet, hvis du mister tofaktors godkendelsesmetode. Når du konfigurerer tofaktorautentificering, får du normalt genopretningskoder, du skal skrive ned og gemme et sikkert sted. Du skal bruge dem, hvis du nogensinde mister din totrinsbekræftelsesmetode.

Sørg for, at du har en kopi af dine genoprettelseskoder et sted, hvis du bruger to-trins-godkendelse.

Du finder ikke mange indstillinger for hvert af dine konti. Mange tjenester tilbyder imidlertid flere to-trins verifikationsmetoder, som du kan vælge fra.

Der er også mulighed for at bruge flere tofaktors godkendelsesmetoder. Hvis du for eksempel opretter både en kodegenereret app og en fysisk sikkerhedsnøgle, kan du få adgang til din konto via appen, hvis du nogensinde mister den fysiske nøgle.

Ikke alle "vira" er virus: 10 malwarebetingelser forklaret

De fleste mennesker synes at kalde enhver form for malware en "virus", men det er ikke teknisk korrekt. Du har sikkert hørt om mange flere vilkår ud over virus: malware, orm, trojan, rootkit, keylogger, spyware og meget mere. Men hvad betyder alle disse udtryk? Disse udtryk bruges ikke kun af geeks. De gør deres vej ind i lige store mainstream nyheder om de nyeste websikkerhedsproblemer og tech scares.

Og det endnu større spørgsmål: Er der nogen måde du kan stoppe gør dette? Rutere kan føle sig mystiske, men de er ikke. Og hvis du ved, hvad der går galt, kan du normalt løse problemet. Din router er en computer Du kan muligvis ikke tænke på det på denne måde, men din router er en computer. Inde i den plastik boks er en CPU, hukommelse og lokal opbevaring, alle kører et operativsystem.