Hvad er en "Nul-dag" udnyttelse, og hvordan kan du beskytte dig selv?

Teknologipressen skriver konstant om nye og farlige "nul-dag" -udnyttelser. Men hvad er det nøjagtigt at udnytte, hvad der gør det så farligt, og - vigtigst af alt - hvordan kan du beskytte dig selv?

Nul-dag-angreb sker, når de onde går foran de gode fyre og angriber os med sårbarheder vi vidste ikke engang eksisteret. Det er hvad der sker, når vi ikke har haft tid til at forberede vores forsvar.

Software er sårbar

Softwaren er ikke perfekt. Den browser, du læser dette ind - uanset om det er Chrome, Firefox, Internet Explorer eller andet - er garanteret at have fejl i det. Et sådant komplekst software er skrevet af mennesker og har problemer, vi bare ikke ved om endnu. Mange af disse fejl er ikke meget farlige - måske forårsager de en websteds fejl eller din browser til at gå ned. Men nogle fejl er sikkerhedshuller. En angriber, der kender til fejlen, kan lave en udnyttelse, der bruger fejlen i softwaren for at få adgang til dit system.

Selvfølgelig er noget software mere sårbart end andre. For eksempel har Java haft en uendelig strøm af sårbarheder, der gør det muligt for websteder, der bruger Java-plugin'en, at undslippe Java-sandkassen og have fuld adgang til din maskine. Udnyttelser, der kan kompromittere Google Chrome's sandboxingsteknologi, har været meget sjældnere, selvom endda Chrome har haft nul dage.

Ansvarlig offentliggørelse

Nogle gange opdages en sårbarhed af de gode. Enten opdager udvikleren sårbarheden selv, eller "hvide hat" hackere opdager sårbarheden og afslører det ansvarligt, måske gennem noget som Pwn2Own eller Googles Chrome bug bounty program, som belønner hackere for at opdage sårbarheder og oplyse dem ansvarligt. Udvikleren løser fejlen og frigiver en patch til den.

Ondsindede kan senere forsøge at udnytte sårbarheden, efter at den er blevet afsløret og patcheret, men folk har haft tid til at forberede.

Nogle mennesker lapper ikke deres software i i tide, så disse angreb kan stadig være farlige. Men hvis et angreb retter sig mod et softwareprogram, der bruger kendt sårbarhed, at der allerede er en patch til rådighed, er det ikke et "nul-dags" angreb.

Nul-dagsangreb

Nogle gange opdages en sårbarhed af de dårlige fyre. De mennesker, der opdager sårbarheden, kan sælge det til andre mennesker og organisationer, der søger efter udnyttelser (dette er stor forretning - det er ikke bare teenagere i kældre, der forsøger at rodne med dig mere, det er organiseret kriminalitet i aktion) eller bruge det selv. Sårbarheden har måske allerede været kendt af bygherren, men udvikleren har muligvis ikke kunnet rette den i tide.

I så fald har hverken udvikleren eller brugerne af softwaren advarsel om, at deres software er sårbar. Folk lærer kun, at softwaren er sårbar, når den allerede bliver angrebet, ofte ved at undersøge angrebet og lære, hvilken fejl den udnytter.

Dette er et nul-dags angreb - det betyder, at udviklere har haft nul dage til at håndtere problemet før det allerede udnyttes i naturen. Imidlertid har de dårlige kendskab til det for længe nok til at udforme en udnyttelse og begynde at angribe. Softwaren forbliver sårbar over for angreb, indtil en patch frigives og anvendes af brugere, hvilket kan tage flere dage.

Sådan beskytter du dig selv

Nul dage er skræmmende, fordi vi ikke har nogen forudgående varsel om dem. Vi kan ikke forhindre nul-dag angreb ved at holde vores software patched. Per definition er der ingen patches til rådighed for et nulpunktsangreb.

Så hvad kan vi gøre for at beskytte os mod nuldagseffekter?

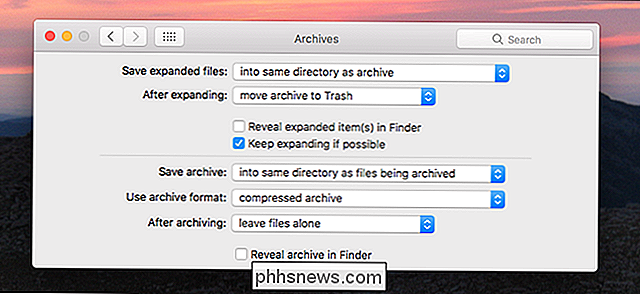

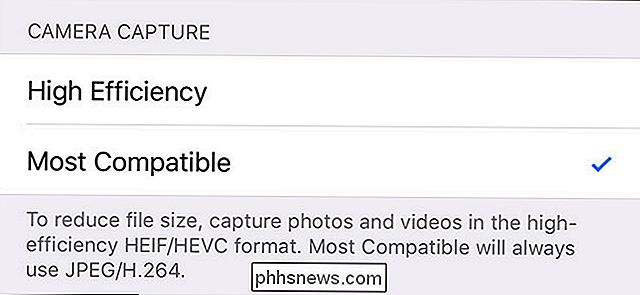

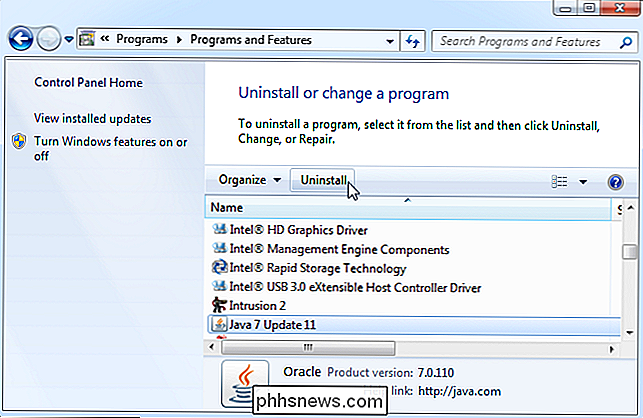

- Undgå sårbar software : Vi ved ikke sikkert, at der vil være en anden nul-dags sårbarhed i Java i fremtiden, men Java's lange historie med nul-dag-angreb betyder, at der sandsynligvis vil være. (Faktisk er Java i øjeblikket sårbar over for flere nul-dag-angreb, der endnu ikke er patched.) Afinstaller Java (eller deaktiver plug-in'en, hvis du har brug for Java installeret), og du er mindre i fare for nul-dag angreb . Adobes PDF-læser og Flash Player har også historisk set haft en hel del nul-dag angreb, selv om de er forbedret for nylig.

- Reducer dit angrebsoverflade : Jo mindre software du har sårbar over for nulpunktsangreb, desto bedre. Derfor er det godt at afinstallere browser plug-ins, som du ikke bruger, og undgå at have unødvendig server software udsat direkte til internettet. Selvom serversoftwaren er fuldstændig patched, kan et nul-dags angreb eventuelt ske.

- Kør et Antivirus : Antivirusser kan hjælpe mod nul-dag angreb. Et angreb, der forsøger at installere malware på din computer, kan finde malwareinstallationen, der er fremvist af antivirusprogrammet. Et antivirusens heuristics (som registrerer mistænkelig udseende) kan også blokere et nul-dags angreb. Antivirusser kan derefter opdateres til beskyttelse mod nulpunktsangrebet hurtigere end en patch er tilgængelig for den sårbare software selv. Derfor er det smart at bruge et antivirusprogram i Windows, uanset hvor forsigtigt du er.

- Hold din software opdateret : Opdatering af din software regelmæssigt beskytter dig ikke mod nul dage, men det sikrer, at du har rettelsen hurtigst muligt efter det er frigivet. Det er derfor også vigtigt at reducere din angrebsoverflade og slippe af med potentielt sårbar software, du ikke bruger - det er mindre software, du skal sikre, opdateres.

Vi har forklaret, hvad en nul dag udnytter, men hvad er en permanent og umatchet sikkerhedssårbarhed kendt som? Se om du kan finde ud af svaret på vores Geek Trivia-sektion!

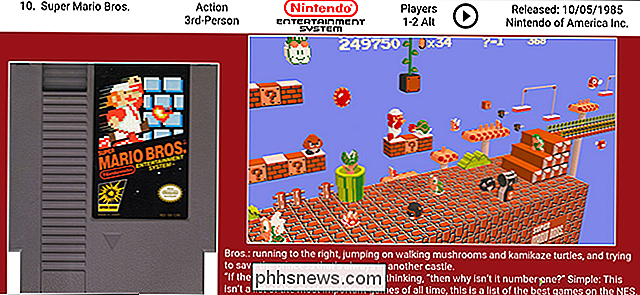

Sådan kan du gennemse og spille terabytes af Retro-spil fra din taske med Kodi

Har du nogensinde ønsket, at du kunne gennemse en massiv samling af retro videospil fra din sofa og begynde at spille noget uden at komme op ? Hvis du har en hjemmebiograf-pc med både Kodi og RetroArch installeret, kan denne drømmeopsætning være din. RELATED: Sådan opretter du RetroArch, den ultimative alt-i-en-retro-emulator Som en del af sin mission for at preseve digital kultur, er Internet Archive vært for en massiv samling af retro videospil, som du endda kan spille online.

Hvad er disse særlige mappenavne, og hvordan fungerer de?

Når du hører om mappenavne som {4234d49b-0245-4df3-B780-3893943456e1}, henvises der til en 'gudtilstand' mappe og mere, det kan helt sikkert vække din nysgerrighed og få dig til at lære alt om dem. Med det i tankerne har dagens SuperUser Q & A-post svaret på en nysgerrig læsers spørgsmål. Dagens Spørgsmål og Svar session kommer til os med venlig hilsen af SuperUser-en underafdeling af Stack Exchange, en community-driven gruppe af Q & A-websteder.