Hvordan kryptering kan omgåes med en fryser

Geeks anser ofte kryptering for et dårligt værktøj for at sikre, at dataene forbliver hemmelige. Men uanset om du krypterer din computers harddisk eller din smartphones opbevaring, kan du blive overrasket over, at krypteringen kan omgåes ved kolde temperaturer.

Det er usandsynligt, at din personlige kryptering vil blive omgået på denne måde, men denne sårbarhed kan være bruges til virksomhedsspionage eller af regeringer til at få adgang til en mistænktes data, hvis den mistænkte nægter at afsløre krypteringsnøglen.

Sådan fungerer fulddiskkryptering

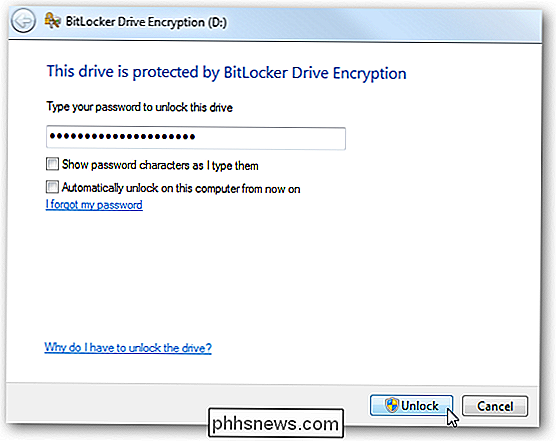

Uanset om du bruger BitLocker til at kryptere dit Windows-filsystem, Android indbygget krypteringsfunktion til at kryptere din smartphones opbevaring eller et hvilket som helst antal andre fulddisk-krypteringsløsninger, fungerer hver type krypteringsløsning på samme måde.

Data lagres i enhedens opbevaring i en krypteret, tilsyneladende krypteret form. Når du starter din computer eller smartphone, bliver du bedt om krypteringsadgangskoden. Din enhed gemmer krypteringsnøglen i sit RAM og bruger den til at kryptere og dekryptere data, så længe din enhed forbliver tændt.

Hvis du antager, at du har et adgangskode til låseskærmen på din enhed, og angriberne ikke kan gætte det, de skal genstarte din enhed og starte fra en anden enhed (f.eks. et USB-flashdrev) for at få adgang til dine data. Men når din enhed slukker, forsvinder indholdet af dets RAM meget hurtigt. Når indholdet af RAM'en forsvinder, går krypteringsnøglen tabt, og angriberne skal bruge din krypteringsadgangskode til at dekryptere dine data.

Sådan virker kryptering generelt, og det er derfor, at smarte virksomheder krypterer bærbare computere og smartphones med følsomme data om dem.

Dataoverførsel i RAM

Som vi nævnte ovenfor forsvinder dataene fra RAM meget hurtigt, efter at computeren er slukket, og RAM'en mister strøm. En angriber kan forsøge at genstarte en krypteret laptop hurtigt, starte fra en USB-pind og køre et værktøj, der kopierer indholdet af RAM'en for at udtrække krypteringsnøglen. Dette ville normalt ikke virke. RAM'ens indhold vil være væk inden for få sekunder, og angriberen vil være uden held.

Den tid det tager at få data til at forsvinde fra RAM, kan udvides betydeligt ved at afkøle RAM'en. Forskere har gennemført vellykkede angreb mod computere ved hjælp af Microsofts BitLocker-kryptering ved at sprøjte en dåse af komprimeret luft på RAM, hvilket medfører lave temperaturer. For nylig har forskere lagt en Android-telefon i fryseren i en time og kunne derefter genoprette krypteringsnøglen fra dens RAM efter at have nulstillet den. (Startlaster skal låses op for dette angreb, men det ville være teoretisk muligt at fjerne telefonens RAM og analysere det.)

Når indholdet af RAM'en er kopieret eller "dumpet" til en fil, de kan automatisk analyseres for at identificere krypteringsnøglen, der giver adgang til de krypterede filer.

Dette kaldes et "cold boot-angreb", fordi det afhænger af fysisk adgang til computeren for at få fat i de krypteringsnøgler, der er tilbage i computerens RAM.

Sådan forhindrer du koldstød angreb

Den nemmeste måde at forhindre et koldstartangreb på er at sikre, at din krypteringsnøgle ikke findes i din computers RAM. Hvis du f.eks. Har en firmabærbar computer, der er fyldt med følsomme data, og du er bekymret for at den kan blive stjålet, skal du slukke for den eller sætte den i dvaletilstand, når du ikke bruger den. Dette fjerner krypteringsnøglen fra computerens RAM - du bliver bedt om at indtaste din adgangskode igen, når du starter computeren igen. Hvis computeren sættes i dvaletilstand, står krypteringsnøglen tilbage i computerens RAM. Dette sætter din computer i risiko for koldstartangreb.

"TCG Platform Reset Attack mitigation Specification" er et industri svar på denne bekymring. Denne specifikation tvinger en enheds BIOS til at overskrive sin hukommelse under opstart. En enhedens hukommelsesmoduler kunne imidlertid fjernes fra computeren og analyseres på en anden computer, uden om denne sikkerhedsforanstaltning. Der er i øjeblikket ingen idiotsikker måde at forhindre dette angreb på.

Er du virkelig nødt til at bekymre dig?

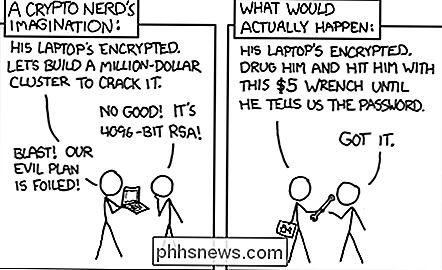

Som nørder er det interessant at overveje teoretiske angreb og hvordan vi kunne forhindre dem. Men lad os være ærlige: De fleste mennesker behøver ikke at bekymre sig om disse koldstartangreb. Regeringer og virksomheder med følsomme data for at beskytte vil gerne have dette angreb i tankerne, men gennemsnittet skal ikke bekymre sig om dette.

Hvis nogen virkelig ønsker dine krypterede filer, vil de sandsynligvis forsøge at få din krypteringsnøgle ud af dig i stedet for at prøve et koldstartangreb, som kræver mere ekspertise.

Billedkredit: Frank Kovalcheck på Flickr, Alex Gorzen på Flickr, Blake Patterson på Flickr, XKCD

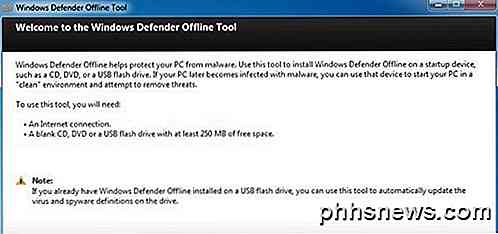

Brug Windows Defender Offline Tool til at reparere en inficeret pc

Jeg havde en klient den anden dag, hvis pc var praktisk talt død, fordi de klikede på en af disse pop up-annoncer, mens de var på nogle skitserede hjemmesider. Noget blev downloadet, og deres computer blev inficeret med malware og ville ikke indlæse ordentligt. Når de forsøgte at logge ind på Windows, fik de nogle fejl som den nedenfor: Interaktiv logonprocesinitialisering er mislykket Hvem ved hvad det betyder. I hvert f

Sådan tæpper du en Android-smartphone eller -tablet til din pc

Tætter folk deres bærbare computere typisk til deres Android-telefoner ved hjælp af telefonens dataforbindelse for at komme online fra hvor som helst. Men du kan også tænke dig at "vende om", dele din pcs internetforbindelse med en Android-telefon eller -tablet. Der er mange forskellige måder at gøre dette på.