Hvad er USB-fejlfinding, og er det sikkert at lade det være aktiveret på Android?

Hvis du nogensinde har forsøgt at gøre noget avanceret på din Android-telefon, har du sandsynligvis hørt (eller læs) udtrykket "USB Debugging." Dette er en almindelig brugt indstilling, der er gemt pænt under Android-menuen Developer Options, men det er stadig noget, som mange brugere aktiverer uden at give det et andet tanke - og uden at vide, hvad det egentlig gør.

Hvis du for eksempel har brug for ADB (Android Debugging Bridge) for at gøre ting som flash et fabriksbillede på en Nexus-enhed eller root en enhed, har du allerede brugt USB Debugging, uanset om du indså det eller ej.

Kort sagt, USB-fejlfinding er en måde, hvorpå en Android-enhed kan kommunikere med Android SDK (Software Developer Kit) over en USB-forbindelse. Det giver en Android-enhed mulighed for at modtage kommandoer, filer og lignende fra pc'en, og gør det muligt for pc'en at trække vigtige oplysninger som logfiler fra Android-enheden. Og alt du skal gøre er at tjekke en knap for at få det til at ske. Præcis, rigtigt?

Selvfølgelig har alt en ulempe, og for USB Debugging er det sikkerhed. I grund og grund, at lade USB debugging aktiveres, holder enheden udsat, når den er tilsluttet via USB. Under mest omstændigheder er dette ikke et problem - hvis du tilslutter telefonen til din personlige computer, eller du har til hensigt at bruge debugging broen, er det fornuftigt at lade det være aktivt hele tiden . Problemet kommer i spil, hvis du skal tilslutte din telefon til en ukendt USB-port - som en offentlig ladestation. I teorien, hvis nogen havde adgang til ladestationen, kunne de bruge USB-fejlfinding til effektivt at stjæle private oplysninger fra enheden eller skubbe en form for malware på den.

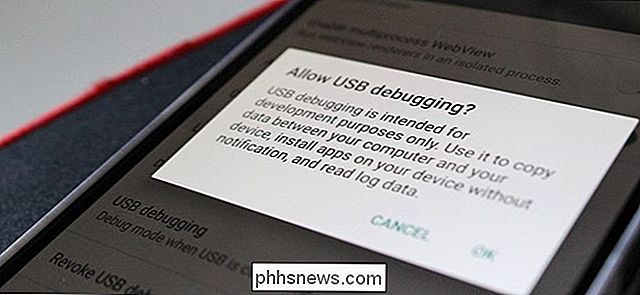

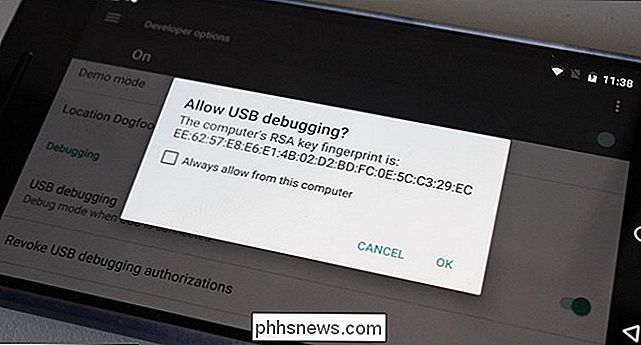

Den gode nyhed er, at Google har en indbygget sikkerhed Net her: Per-PC autorisation til USB Debugging adgang. Når du slutter Android-enheden til en ny pc, vil den bede dig om at godkende en USB-fejlfindingstilslutning. Hvis du nægter adgang, åbnes forbindelsen aldrig. Det er en stor fejlsikkerhed, men brugere, som måske ikke ved, hvad det er, kan bare godkende forbindelsen, hvad der er en dårlig ting.

RELATED: Case Against Root: Hvorfor Android-enheder ikke kommer Rooted

Den anden ting at overveje er enhedssikkerhed, hvis den går tabt eller stjålet. Med USB-fejlfinding aktiveret, ville enhver mulig fejltager effektivt få adgang til alt på enheden - , selvom den har en beskyttet låseskærm . Og hvis enheden er forankret, kan du lige så godt give det op: der er virkelig intet at stoppe dem på det tidspunkt. Faktisk skal du sikkert sørge for, at du har Android Device Manager installeret på hver enhed, du ejer, på den måde, hvis den går tabt eller stjålet, kan du fjernet slette dine data.

Ærligt, medmindre du er en udvikler, skal du sandsynligvis behøver ikke at lade USB-fejlfinding aktiveres hele tiden. Aktivér det, når du skal bruge det, og deaktiver derefter det, når du er færdig. Det er den sikreste måde at klare det på. Sikker på, det er lidt ubelejligt. men det er værd at afveje.

Hvad er Direct X 12 og hvorfor er det vigtigt?

Når Microsoft begyndte at redegøre for nye funktioner i sit kommende Windows 10-operativsystem, er et af de funktioner, det talte om, DirectX 12. Gamers vil straks ved, hvad det er, men de kan måske ikke indse, hvor vigtig en opdatering den vil være. DirectX er det navn, Microsoft bruger til at beskrive en hel masse applikationsprogrammeringsinterfaces (API), som den bruger til multimedie- og videoapplikationer.

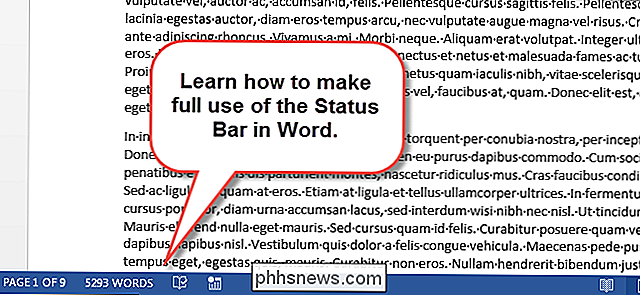

Sådan bruges statuslinjen i Word

Statuslinjen i Word er tilgængelig nederst i dokumentvinduet og viser oplysninger om dit dokument, f.eks. Hvilken side du i øjeblikket ser på, hvor mange ord der findes i dit dokument, og om der er fundet korrekturfejl. RELATERET: Sådan bruges testpanelet i Word Du kan nemt tilpasse statuslinjen ved at tilføje flere oplysninger til eller fjerne oplysninger fra det.